Warum ein OPNsense Checkmk Plugin sinnvoll ist

Sie betreiben eine OPNSense Firewall und möchten Metriken, Zustände und Security‑Ereignisse zentral im Checkmk Monitoring sehen? Genau dafür eignet sich ein leichtgewichtiges Plugin, das die relevanten Daten bereitstellt, damit Checkmk sie als Host ausliest. Das Ergebnis: ein konsistenter Blick auf Verfügbarkeit, Systemlast, Interfaces, DynDNS, Updates und mehr – direkt in Ihrem Monitoring‑Dashboard. Eine saubere Installation und ein paar Best Practices sorgen dafür, dass dieses Howto reibungslos funktioniert und sicher bleibt.

Wenn Sie neu bei Checkmk sind, lohnt ein kurzer Einstieg in die Grundlagen. Wir haben das in unserem Überblick zusammengefasst: Was ist Checkmk – Funktionen und Einsatzbereiche. Für OPNsense‑Szenarien finden Sie außerdem eine praxisnahe Einführung in OPNsense mit Checkmk überwachen – Gehen Sie die Schritte durch, das ist unsere Basis auf der wir aufbauen werden.

Voraussetzungen für die Installation

Damit das OPNsense Checkmk Plugin zuverlässig läuft, sollten folgende Punkte erfüllt sein:

- Administrativer Zugriff auf Ihre OPNsense‑Firewall (SSH oder lokale Konsole)

- Zugriff auf Ihren Checkmk‑Server (zum Anlegen des Hosts und Testen)

- Netzwerk‑Erreichbarkeit zwischen Checkmk und der Firewall gemäß Ihrer Sicherheitsrichtlinien

- Klarer Freigabeprozess: Prüfen Sie Skriptquellen und Code vor dem Einsatz in produktiven Netzen

Hinweis zu Sicherheit: Community‑Plugins sind in vielen Umgebungen etabliert. Prüfen Sie trotzdem immer die Quelle und den Code. Setzen Sie das Plugin zuerst in einer Testumgebung ein und aktivieren Sie Freigaben in der Firewall nur so restriktiv wie nötig (Prinzip der geringsten Rechte) – So viel wie nötig, so wenig wie möglich.

Step‑By‑Step Guide: Installation des Plugins (howto)

Das folgende Howto zeigt einen minimalen Weg, ein OPNsense‑Plugin für die Checkmk‑Überwachung einzuspielen. Die Befehle stammen aus einer öffentlich dokumentierten Quelle eines Community‑Projekts. Prüfen Sie sie vor der Ausführung in Ihrer Umgebung.

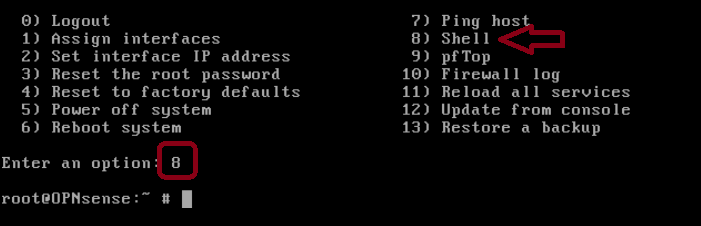

Zuerst melden Sie sich per kommandozeile an Ihrer OPNSense an und gehen in die Shell. Das tun Sie, indem Sie die Zahl 8 – und anschließend „Enter“ drücken.

Hier sehen Sie nochmal, dass die Zahl 8 für ‚Shell‘ steht. Beachten Sie, bei Ihrer OPNSense unbedingt ob das auch der Fall ist. Steht eine andere Zahl für die Shell, nutzen Sie dann natürlich diese.

Sobald Sie in der Shell sind, fügen Sie (nacheinander) folgende Befehle ein:

1. Plugin-Skript laden (Start-Hook)

fetch -o /usr/local/etc/rc.syshook.d/start/99-checkmk_agent \

https://github.com/bashclub/check-opnsense/raw/main/opnsense_checkmk_agent.py2. Ausführbar machen

chmod +x /usr/local/etc/rc.syshook.d/start/99-checkmk_agent3. Skript einmalig starten (initialisiert je nach Version Konfiguration/Listener)

/usr/local/etc/rc.syshook.d/start/99-checkmk_agentDanach ist Ihr Server für das Monitoring vorbereitet.

Was macht dieser Ansatz?

- Das Skript wird in einen rc.syshook‑Startordner abgelegt, sodass es beim Booten automatisch ausgeführt werden kann.

- Je nach Plugin‑Version initialisiert es einen Agent‑Endpunkt oder erzeugt Daten, die Checkmk abfragen kann.

Firewall‑Regel prüfen: Erlauben Sie ausschließlich dem Checkmk‑Server die Verbindung auf den vom Plugin genutzten TCP‑Port. Bei Checkmk‑Agenten ist das häufig Port 6556. Prüfen Sie den tatsächlich genutzten Port und testen Sie die Erreichbarkeit von Ihrem Monitoring‑Server aus, zum Beispiel so:

# vom Checkmk-Server aus

nc -vz <OPNsense-IP> 6556Wenn es keinen Listener gibt, kann das Plugin auch per SSH oder lokalem Kommando abgefragt werden. Prüfen Sie die Plugin‑Dokumentation und Ihr Logging, um das tatsächliche Abrufverfahren festzulegen.

Host in Checkmk anlegen und Daten prüfen

Damit Checkmk die OPNsense‑Überwachung aktiv nutzt, legen Sie die Firewall als Host an:

- In der Checkmk‑Weboberfläche einen neuen Host erstellen, IP/FQDN der OPNsense eintragen.

- Agententyp passend wählen (klassischer TCP‑Agent oder ein entsprechender Special Agent, je nach Plugin‑Variante).

- Änderungen aktivieren und eine Service‑Erkennung durchführen.

Wenn Sie eine Schritt-für-Schritt Erklärung brauchen, wie Sie den Host anlegen, schauen Sie sich unseren Beitrag: Checkmk Basics: Anlegen eines Hosts.

Typische erste Services, die erscheinen können:

- Systemzeit, Uptime, Load, Filesystem (je nach Plugin‑Umfang)

- Interface‑Status und Traffic

- Paket‑/Update‑Hinweise der OPNsense

Die finalen Checks hängen vom verwendeten Plugin ab. Achten Sie auf WARN/CRIT‑Schwellen und passen Sie diese an Ihre Umgebung an.

Was liefert das Plugin im Monitoring‑Alltag?

Ein OPNsense‑Plugin für Checkmk zielt auf wiederkehrende Admin‑Fragen:

- Ist die Firewall erreichbar und performant? Wie ist die Systemlast?

- Arbeiten die WAN‑Verbindungen stabil? Gibt es Paketverluste oder hohe Latenzen?

- Hat sich die Konfiguration geändert, sind Updates fällig, droht eine volle Partition?

Diese Antworten im Checkmk‑Dashboard erlauben aktives Handeln, bevor Nutzerinnen und Nutzer etwas merken. Wie Sie Ihr Monitoring insgesamt effizienter gestalten, zeigen wir im Beitrag Effizientes IT‑Monitoring: Einblick und Erweiterungen für Checkmk.

Sicherheit und Best Practices

Auch ein schlankes Plugin sollte sicher betrieben werden. Beachten Sie insbesondere:

- Minimale Netzwerkfreigaben: Nur der Checkmk‑Server darf den Agenten erreichen. Nutzen Sie Alias‑Objekte und restriktive Rulesets.

- Transport absichern: Wenn ein unverschlüsselter Agent‑Port genutzt wird, platzieren Sie die Abfrage innerhalb eines gesicherten Management‑Netzes oder tunneln Sie die Abfrage über SSH/VPN.

- Code‑Integrität: Prüfen Sie Skript‑Hashes und Quellen vor Rollout. Aktualisieren Sie regelmäßig und dokumentieren Sie die Versionen.

- Least‑Privilege: Verwenden Sie, wo möglich, read‑only Zugriffe oder dedizierte Service‑Accounts.

- Alarmierungsqualität: Vermeiden Sie Benachrichtigungs‑Flut und passen Sie Schwellwerte an. Konkrete Tipps finden Sie in False Positives in Checkmk vermeiden.

Troubleshooting: Wenn nichts oder zu wenig Daten ankommen

- Keine Verbindung: Prüfen Sie die Firewall‑Regeln zwischen Checkmk‑Server und OPNsense, Routing und den verwendeten Port/Listener.

- Keine Services gefunden: In Checkmk die Service‑Erkennung erneut starten, ggf. Agententyp prüfen und Log‑Ausgaben des Plugins kontrollieren.

- Performance‑Spitzen: Prüfen Sie Abfrageintervalle und filtern Sie unnötige Checks heraus, um Last zu reduzieren.

- Update‑Wechsel: Nach OPNsense‑/Plugin‑Updates Tests wiederholen und ggf. Anpassungen am Checkmk‑Host vornehmen.

Wenn Sie Ihre OPNsense zusätzlich härten möchten, lohnt ein Blick auf IDS/IPS‑Funktionen. Einen praxisnahen Einstieg finden Sie in unserem Beitrag zur Intrusion Detection mit OPNsense – Netzwerk effektiv schützen.

Mit dieser Installation und den Best Practices haben Sie einen stabilen Startpunkt für die Überwachung Ihrer OPNsense im Checkmk Monitoring. Weitere Praxisbeiträge und vertiefende Howtos finden Sie jederzeit im Blog von ADMIN INTELLIGENCE. Wenn Sie professionelle Unterstützung für Planung, Installation oder Betrieb wünschen, sprechen Sie uns gerne über unsere Seiten zu Checkmk‑Leistungen oder OPNsense‑Services an.