Sicherlich haben Sie in den Medien von der aktuellen Sicherheitslücke gelesen, die es ermöglicht, eine Ransomware auf dem Hypervisor auszuführen und damit die virtuellen Maschinen zu verschlüsseln.

Gelistet ist diese Schwachstelle unter der Kennung CVE-2021-21974 oder bei VMware unter folgendem Link: VMSA-2021-0002 (vmware.com)

Darin lässt sich erkennen, dass es sich um eine Schwachstelle aus dem Jahr 2021 handelt. Diese wurde auch kurz danach mit einem Patch geschlossen, allerdings ist dieser Patch bei ca. 76.000 Installationen (nur die Zahl der Systeme die aus dem Internet heraus erreichbar sind) noch nicht aufgespielt.

Somit sind all diese Systeme potentiell angreifbar.

In internen Netzwerken ist diese Zahl vermutlich deutlich höher. Natürlich ist die Gefahr hier nicht so hoch wie bei öffentlich erreichbaren Servern, aber dennoch sollte man sie nicht unterschätzen.

Ein Update ist relativ einfach, allerdings mit einer Downtime verbunden, denn der ESXi Host muss für den Patch neu gestartet werden.

Kommen wir nun aber zum eigentlichen Update. Sie können den Patch wie folgt einspielen.

Wichtiger Hinweis: Das Update erfolgt auf eigene Gefahr! Stellen Sie sicher dass die Umgebung vorher gesichert ist und alles dokumentiert wurde! Im schlimmsten Fall wird der ESX Server nach dem Update nicht mehr sauber starten und alle VMs sind damit down. Prüfen Sie daher sorgfältig die ausgewählte Version und die Kompatibilität mit Ihrer eingesetzten Server Hardware.

Vorbereitung

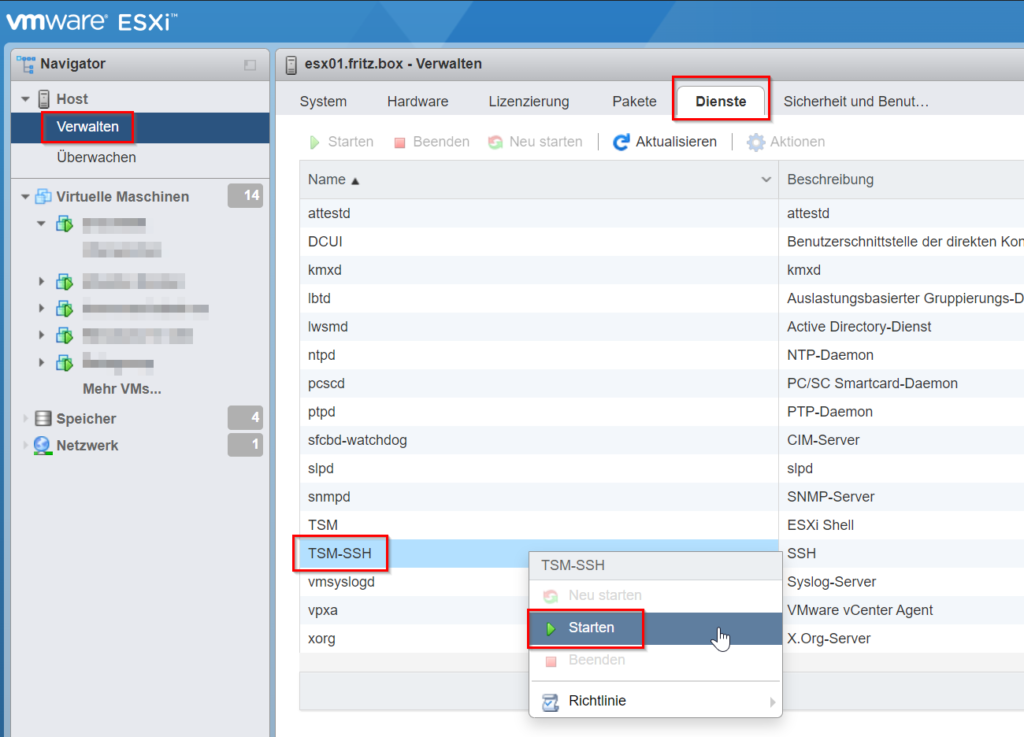

Sie benötigen für das Update Zugriff auf die SSH Konsole des ESXi-Servers. Schalten Sie diesen deshalb in der Verwaltung unter den Diensten mit einem Rechtsklick ein:

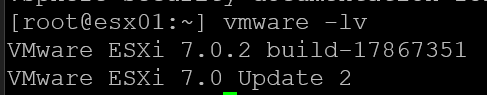

Im nächsten Schritt verbinden Sie sich per SSH auf den ESXi-Server. Wir ermitteln nun die aktuell installierte Version mit folgendem Befehl:

vmware -lvSie sollten dann eine Ausgabe erhalten, die so ähnlich wie die folgende aussieht.

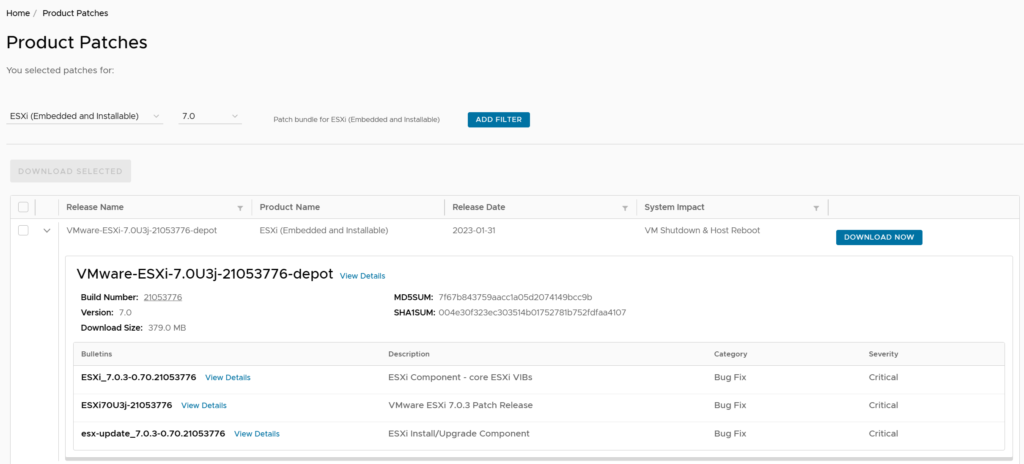

Nun können Sie auf der folgenden Webseite von VMware nach einem entsprechenden Update suchen: Product Patches – VMware Customer Connect

Sie benötigen einen VMware Account zum Download der Patch-Dateien.

Ich nehme für dieses Beispiel wieder die oben gezeigte Version:

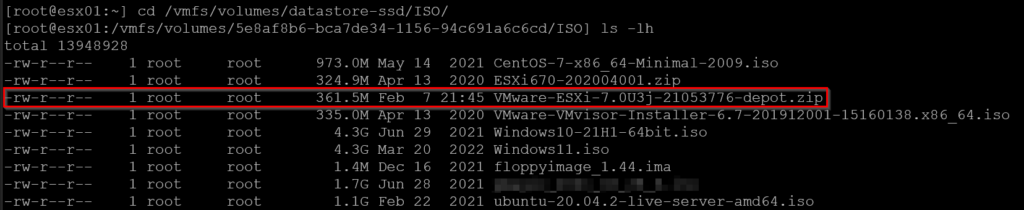

Die heruntergeladene ZIP-Datei übertragen Sie nun am einfachsten über das Webinterface Ihres ESXi-Servers auf den Datenstore. Bitte entpacken Sie die Datei nicht!

Wenn die Datei erfolgreich hochgeladen wurde, sollten Sie diese in Ihrem Datenstore über die SSH-Konsole sehen können.

Die Vorbereitung ist damit abgeschlossen.

Update-Prozess

Der Update-Prozess gestaltet sich vermutlich einfacher als die Vorbereitung. Es müssen lediglich ein paar Befehle ausgeführt werden.

Zuerst müssen alle VMs heruntergefahren oder pausiert werden.

Im Anschluss nehmen wir den ESXi-Server in den Wartungsmodus und schalten den httpClient frei mit den folgenden Befehlen:

esxcli system maintenanceMode set -e true

esxcli network firewall ruleset set -e true -r httpClient

Ist das erledigt, können Sie das Update mit folgendem Befehl einspielen:

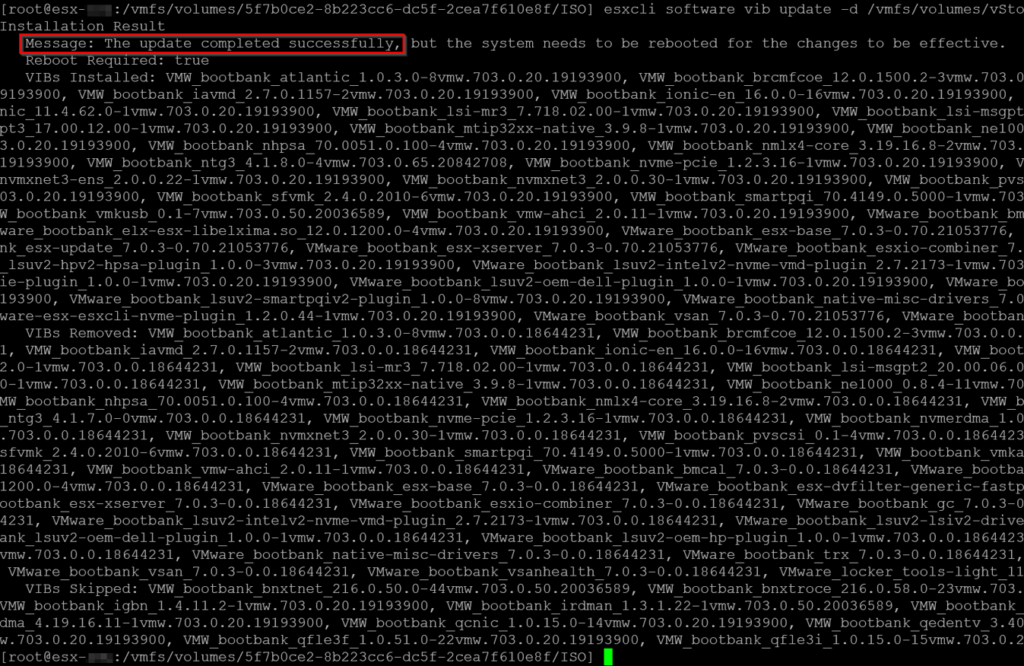

esxcli software vib update -d [absoluter Pfad zur ZIP-Datei]Die Ausgabe sieht dabei so ähnlich aus wie die Folgende:

Wichtig ist hier die Meldung, dass das Update erfolgreich abgeschlossen wurde (rot umrahmt).

Nach ein paar Sekunden ist das Update auch schon abgeschlossen und Sie können mit folgendem Befehl prüfen, welche Pakete installiert wurden:

esxcli software vib listIm Anschluss starten Sie den ESXi-Server neu mit dem Befehl reboot.

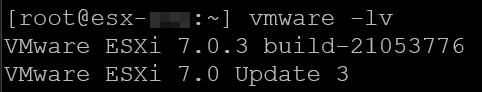

Wenn der ESXi-Server neu gestartet wurde, starten Sie wieder den SSH-Dienst (siehe oben) und führen Sie wieder folgenden Befehl aus, um zu sehen, ob die neue Version auch installiert wurde:

vmware -lvHier sollte nun eine neuere Version zu sehen sein, die mit der Build-Nummer übereinstimmt welche Sie mit dem Patch heruntergeladen haben:

Beenden Sie zum Abschluss noch den Sicherheitsmodus und sperren Sie den httpClient wieder:

esxcli system maintenanceMode set -e false

esxcli network firewall ruleset set -e false -r httpClientSie haben nun erfolgreich den aktuellsten zur Verfügung stehenden Patch installiert und die Eingangs erwähnte Sicherheitslücke damit geschlossen.

Gerne führen wir für Sie einen unverbindlichen Schwachstellenscan auf diese Schwachstelle von extern durch (sofern der ESXi-Server extern erreichbar ist).

Mehr Informationen zum Thema VMWare finden Sie auf unserer Webseite.

Sollten Sie Fragen haben oder Unterstützung benötigen, zögern Sie nicht, uns zu kontaktieren. Wir lassen Ihnen gerne ein unverbindliches Angebot zukommen.