In diesem Blogbeitrag zeigen wir Ihnen, wie Sie in OPNsense einen sicheren OpenVPN-Server für den Remote-Zugriff einrichten. Dabei verwenden wir SSL/TLS-Zertifikate in Kombination mit Benutzername/Passwort-Authentifizierung. Diese Methode gewährleistet eine verschlüsselte Verbindung und bietet eine zusätzliche Sicherheitsebene für entfernte Benutzer.

Voraussetzungen

- OPNsense-Firewall mit 25.1 Version

- Zugriff auf die OPNsense-Weboberfläche

- Eine bereits konfigurierte WAN-Schnittstelle

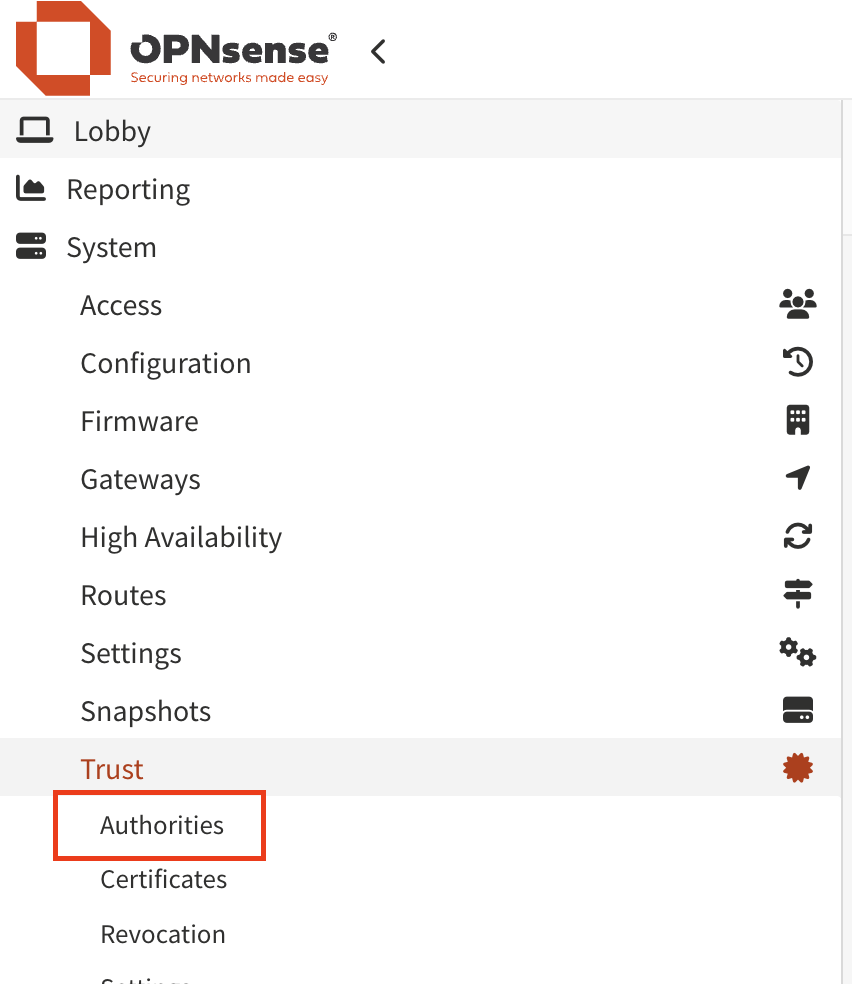

Authority (CA) erstellen

Zunächst müssen wir eine interne Zertifizeirungsstelle erstellen, um unsere Server- und Client-Zertifikate zu signieren.

Gehe zu System > Trust > Authorities.

Klicke auf „+“ Add.

Im Feld Description geben Sie den Namen des Zertifikats ein.

Unter Type wählen Sie „Client Certificate“ aus.

Im Bereich Issuer wählen Sie die zuvor erstellte Autorität aus.

Im Abschnitt General tragen Sie Ihre Adressdaten ein und klicken Sei auf Save.

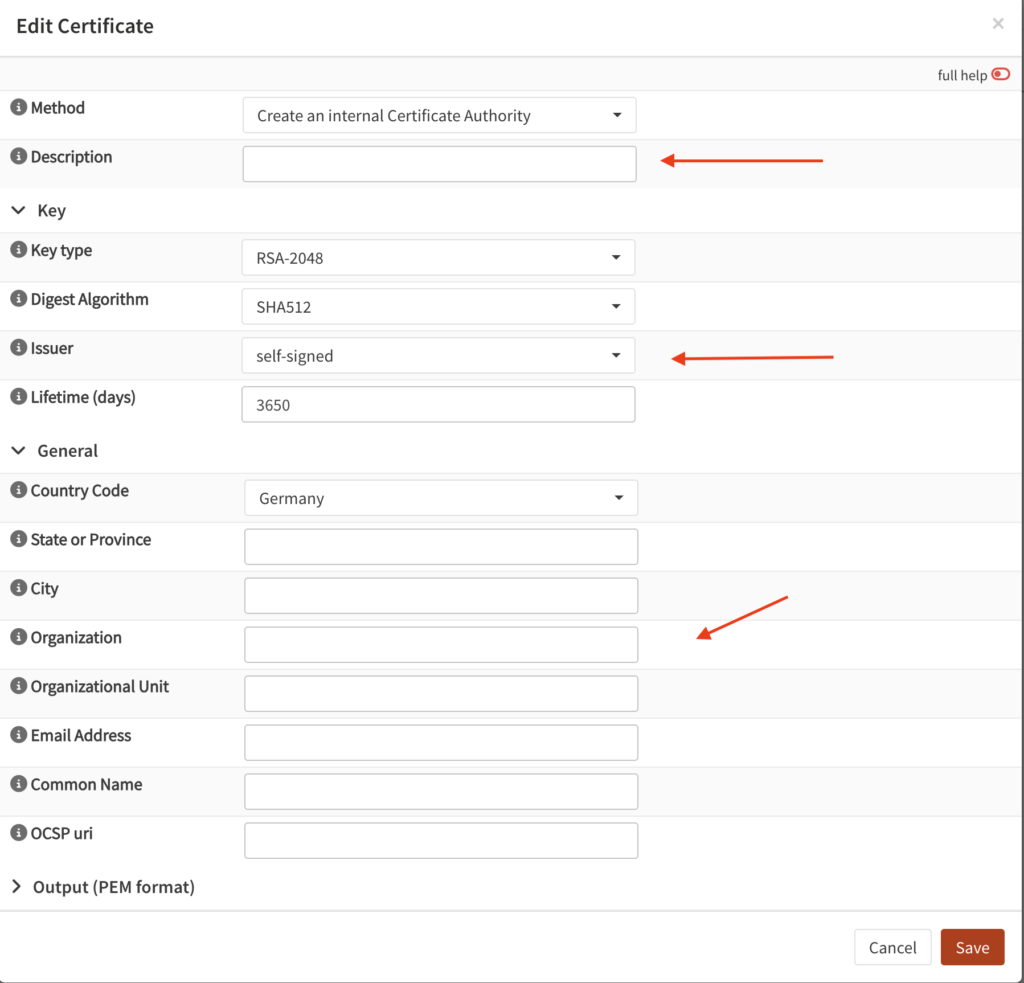

Serverzertifikat erstellen

Nach dem Erstellen der Zertifizierungsstelle benötigen wir auch ein Zertifikat.

Um ein neues Zertifikat zu erstellen, gehen Sie zu System > Trust > Certificates und klicken Sie oben rechts im Formular auf Hinzufügen.

Füllen Sie die Felder wie auf dem Bild gezeigt aus und wählen Sie im Feld Issuer die in dem ersten Teil des Tutorials erstellte Zertifizierungsstelle aus.

Geben Sie die gewünschte Anzahl an Tagen ein, z. B. 365 (entspricht 1 Jahr). Wir verwenden in unserem Beispiel 10 Jahre.

Klicken Sie auf Save , wenn Sie fertig sind.

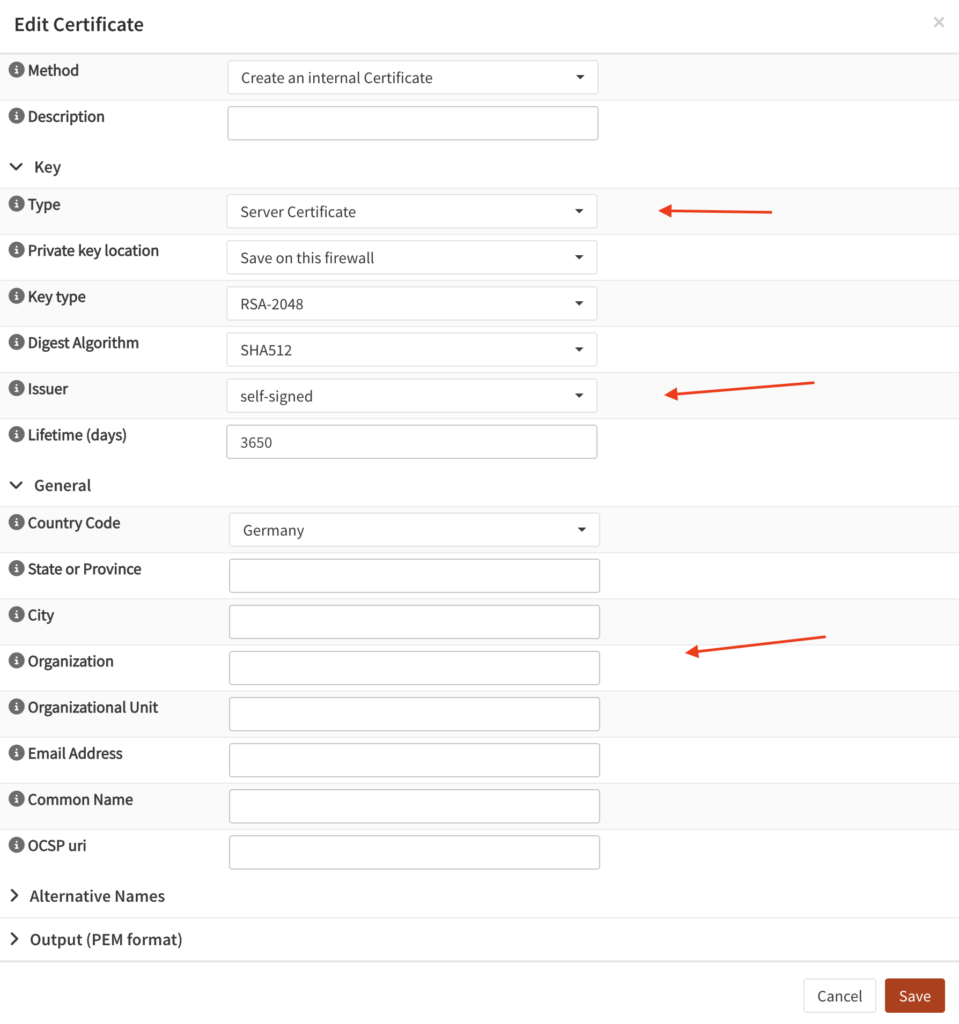

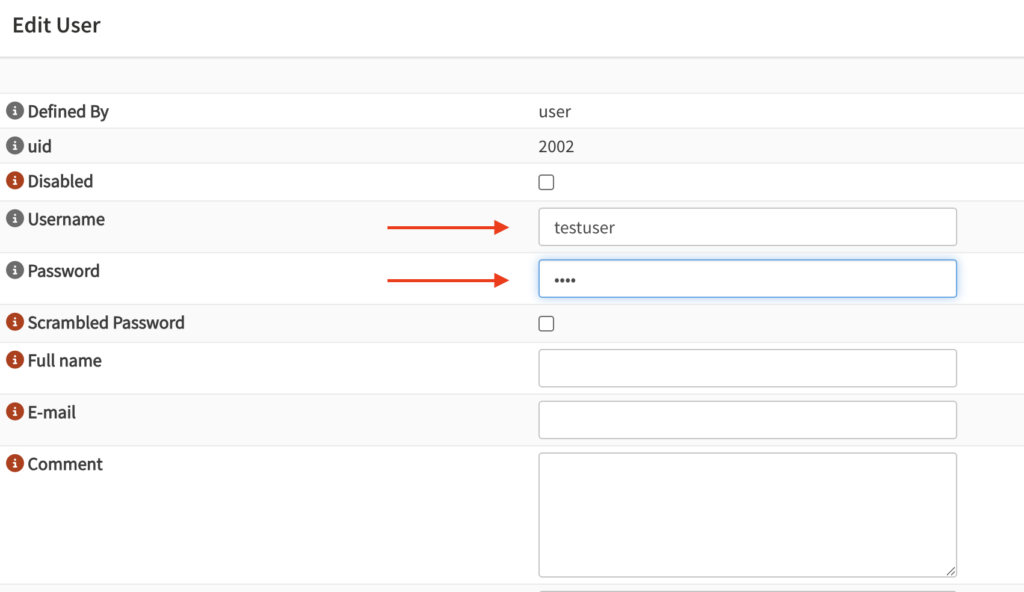

Anlegen eines lokalen Benutzers

Damit sich Benutzer später über VPN anmelden können, benötigen sie individuelle Zugangsdaten. OPNsense ermöglicht es uns, dafür lokale Benutzer direkt im System zu erstellen. Diese Benutzer werden bei der Verbindung über OpenVPN zur Authentifizierung verwendet.

Gehe zu System > Access > User.

Klicke auf die Schaltfläche + Add, um ein neues Benutzerkonto zu erstellen.

Fülle Username und Passwort Felder aus und dann wählen Sie Save am Ende.

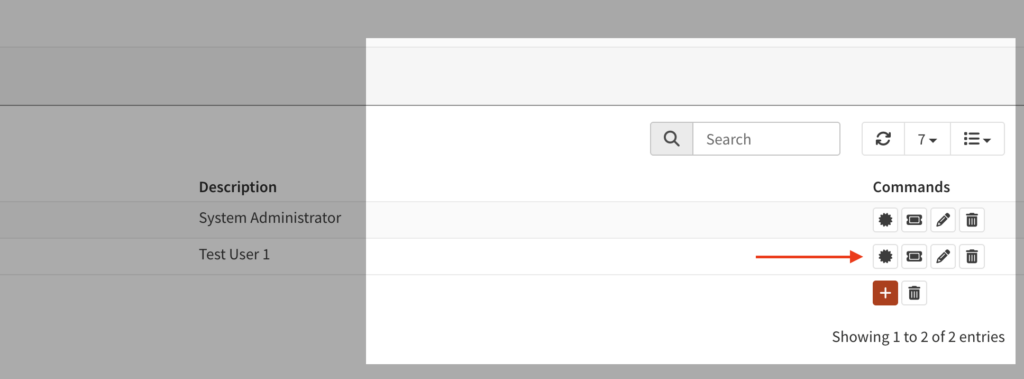

Wie im obigen Bild gezeigt, klicken Sie auf das angezeigte Symbol, um ein Zertifikat für den Benutzer hinzuzufügen, den Sie gerade erstellt haben.

Das Feld ist leer – um diesem Benutzer ein Zertifikat zuzuweisen, klicken Sie einfach auf den roten Button „Add +“ auf der rechten Seite. Wichtig ist, dass Sie im Feld „Issuer“ die im Schritt 1 erstellte Zertifizierungsstelle auswählen.

Instanz erstellen

Static Key für OpenVPN

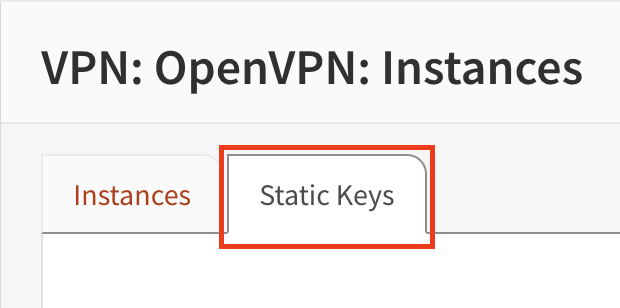

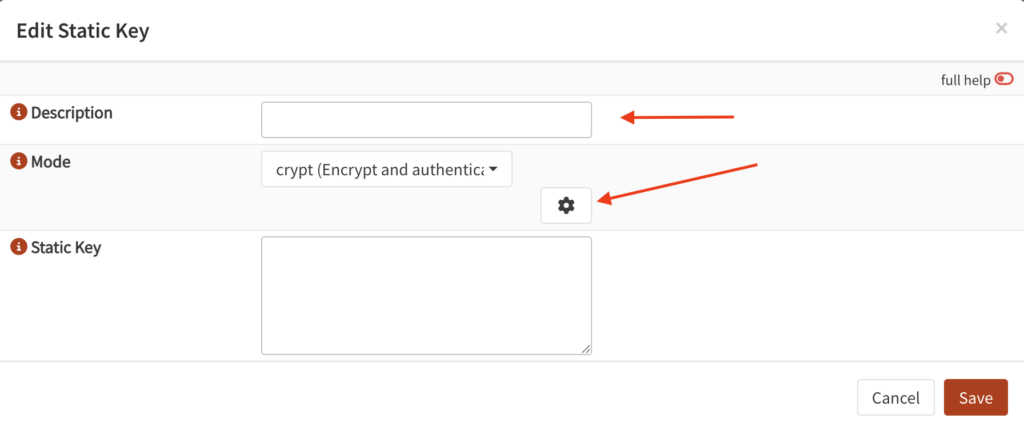

Bevor wir die Instanz in OpenVPN konfigurieren, können wir optional einen statischen Schlüssel für unseren OpenVPN generieren. Gehen Sie dazu zu VPN > OpenVPN > Instanzen, wählen wir oben Static Keys und dann klicken Sie auf Add + .

Um die Schlüssel zu generieren, müssen wir einen Namen im Feld „Description“ eingeben und dann auf das Zahnradsymbol klicken, um einen Schlüssel zu erstellen. Am Ende klicken Sie wieder auf Save.

Konfiguration einer OpenVPN-Instanz (Server)

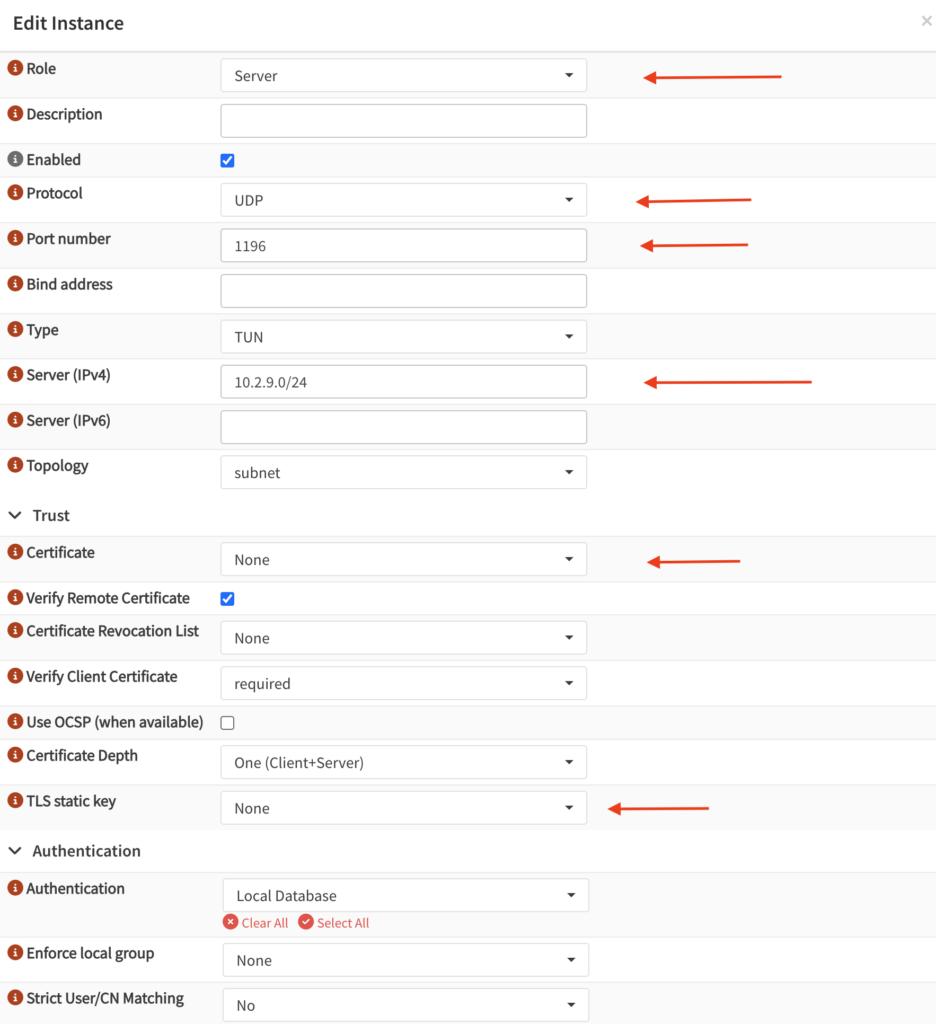

Um den OpenVPN-Server korrekt einzurichten, müssen die folgenden Felder sorgfältig ausgefüllt werden:

Protokoll: UDP: Bietet bessere Leistung und geringere Latenz für VPN-Verbindungen. Nachteil: Keine eingebaute Fehlerkorrektur, möglicherweise Paketverluste.

TCP: Wird weniger als VPN-Verkehr erkannt und kann Deep Packet Inspection umgehen. Nachteil: Langsamer als UDP und mögliche doppelte Verschlüsselung.

Portnummer: Standardmäßig verwendet OpenVPN den Port 1194.

In diesem Fall wurde 1196 gewählt, da bereits ein anderer OpenVPN-Server Port 1194 verwendet.

Server (IPv4): Verwenden Sie z. B. 10.2.9.0/24 als Subnetz für den VPN-Tunnel.

Achten Sie darauf, private IP-Bereiche aus Klasse A oder B zu wählen.

Vermeiden Sie gängige Standardrouter-Adressen wie 10.0.0.1/24 oder 192.168.1.1/24, da sich mehrere VPN-Standorte sonst gegenseitig nicht eindeutig adressieren lassen und Routing-Probleme entstehen können.

Server (IPv6): Optional, z. B. bei uns als Beispiel 2001:db8:abcd:0012::0/64.

Certificate : Zertifikat des Servers, das zuvor erstellt wurde.

TLS-Statische Schlüssel: Wählen Sie den Schlüssel, den wir gerade erstellt haben.

Authentication : Local Database.

Strict User/CN Matching: Die Auswahl der Option „Strikte Benutzer/CN-Übereinstimmung“ stellt sicher, dass nur ein passender Benutzer/Zertifikat sich anmelden kann; diese Option muss deaktiviert werden, wenn ein einzelnes Zertifikat zwischen Clients geteilt wird.

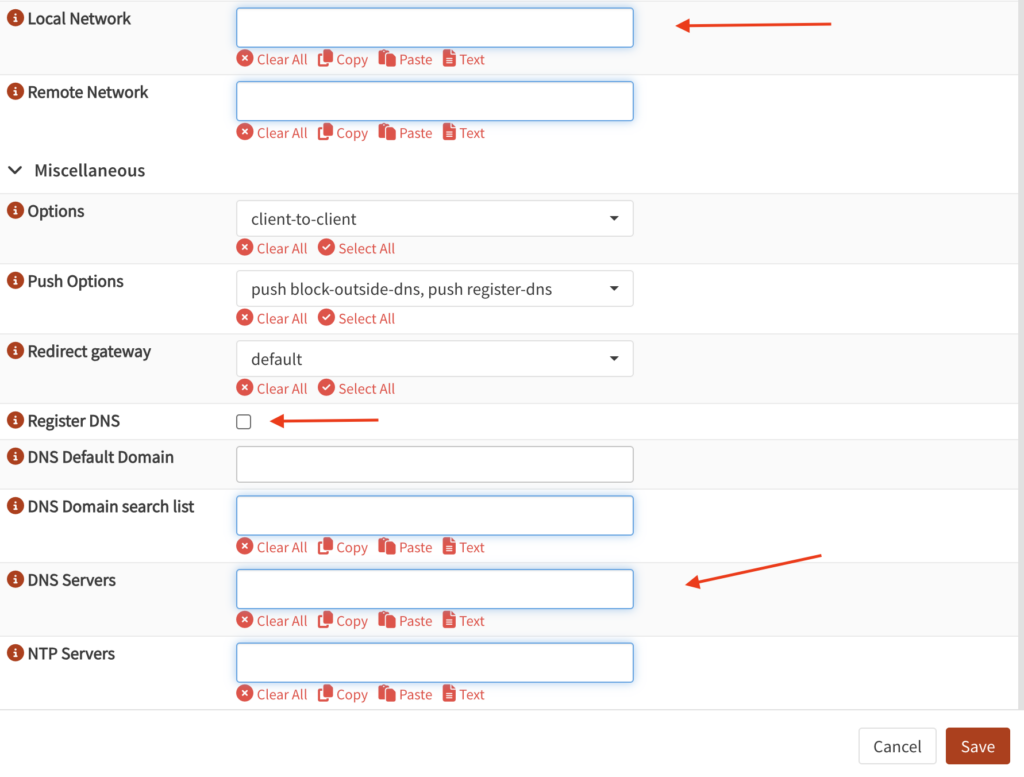

Local Network: Geben Sie die lokale IP-Adresse Ihres OPNsense-Systems ein.

Optionen, Push-Optionen und Redirect Gateway sollten wie im obigen Bild konfiguriert werden.

Falls Sie einen DNS-Server haben, können Sie ihn hier hinzufügen.

Am Ende nicht vergessen zu speichern.

Regel in der Firewall erstellen

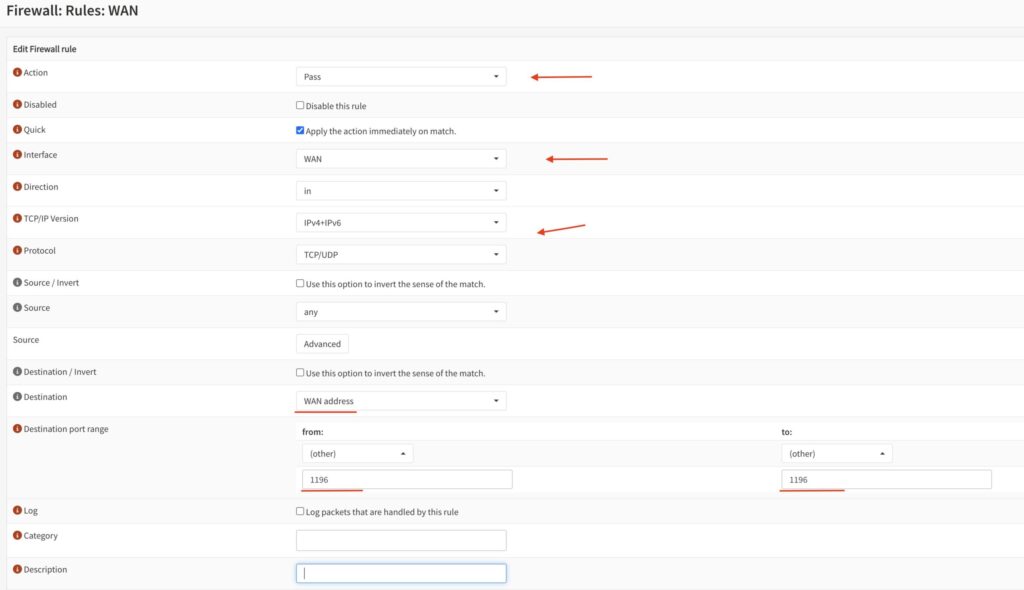

Wir müssen zwei Firewall-Regeln erstellen.

Navigieren Sie zu Firewall > Regeln > WAN und fügen Sie eine neue Regel hinzu, um den Datenverkehr auf dem Port zu erlauben, den Sie im Schritt 5 bei der Erstellung der OpenVPN-Instanz gewählt haben.

Klicken Sie auf Hinzufügen, um eine neue Regel zu erstellen.

Wir müssen auf Save klicken und dann Apply Changes.

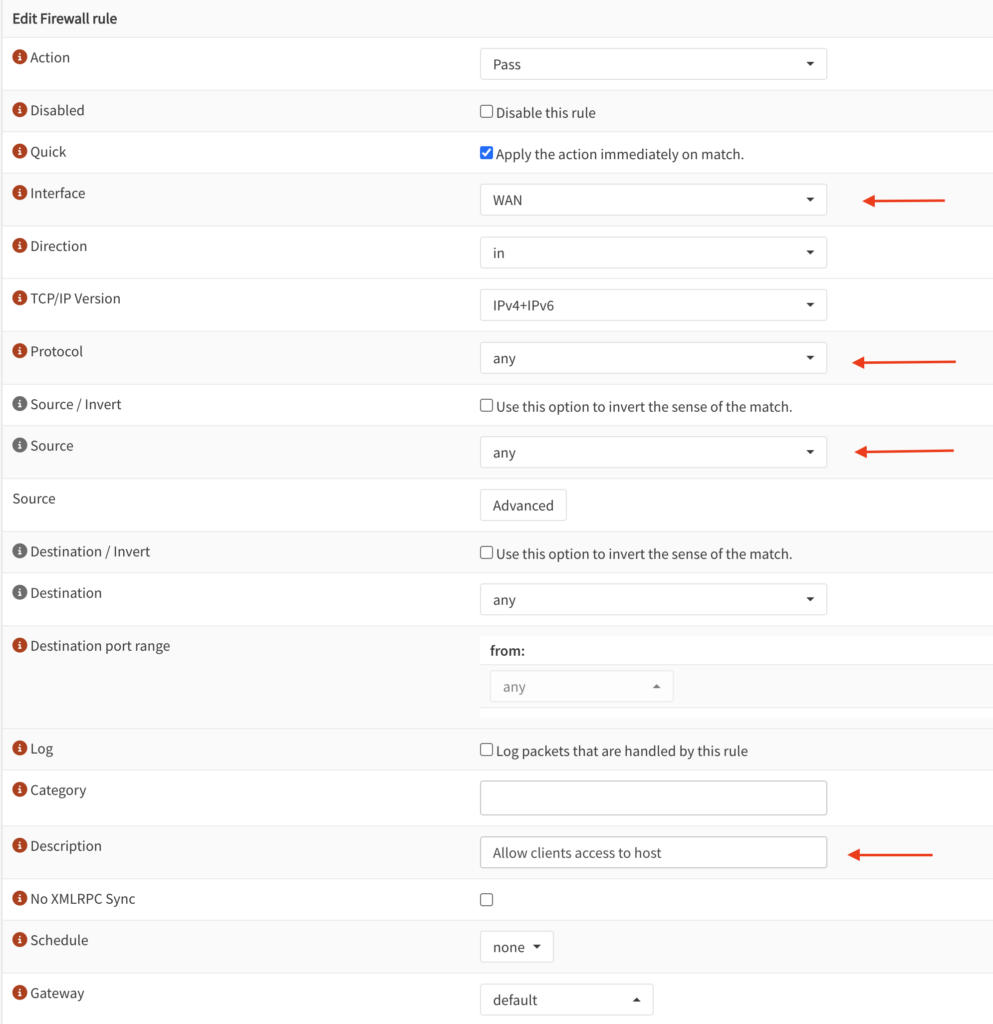

Die zweite Regel wird wie folgt erstellt:

Interface : Wir müssen das zuvor erstellte Server-Zertifikat auswählen.

Protocol: Das Protokoll kann auf „any“ gesetzt werden.

Source: Wählen Sie erneut das Server-Zertifikat aus.

Description: Im Feld „Beschreibung“ empfiehlt es sich, kurz zu beschreiben, was die Regel bewirkt.

Export VPN Profile

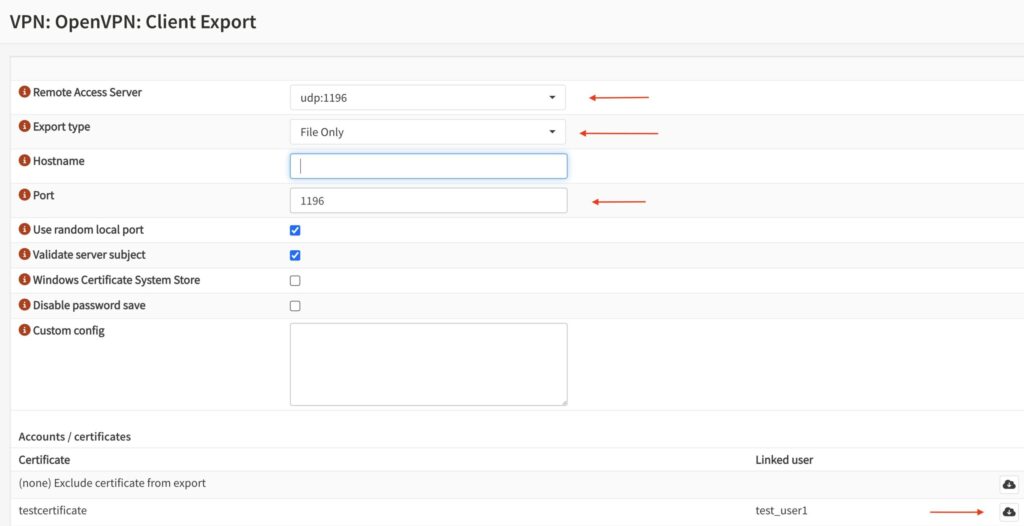

Navigieren Sie zu VPN > OpenVPN > Client Export.

Remote Access Server: Wählen Sie den Server aus, der im Schritt 5 erstellt wurde.

Exporttyp: Wählen Sie Nur Datei.

Hostname: Geben Sie Ihren DDNS-FQDN (Fully Qualified Domain Name) oder Ihre statische öffentliche IP-Adresse ein.

Port: Verwenden Sie denselben Port wie im Schritt 5.

Klicken Sie auf das Wolkensymbol, um das Client-Zertifikat herunterzuladen.

NAT Outbound

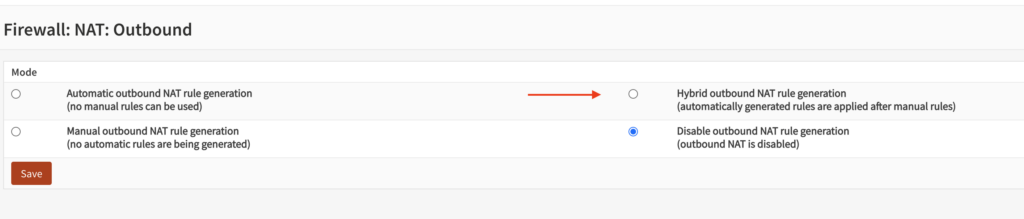

Um unsere Konfiguration abzuschließen, ist es wichtig, NAT Outbound zu konfigurieren. Es ermöglicht uns, auch wenn wir mit der VPN verbunden sind, weiterhin Zugriff auf das externe Internet zu haben. Dafür gehen wir zum Abschnitt Firewall > NAT > Outbound.

Wählen Sie die Option Hybrid Outbound und klicken Sie auf Apply Changes.

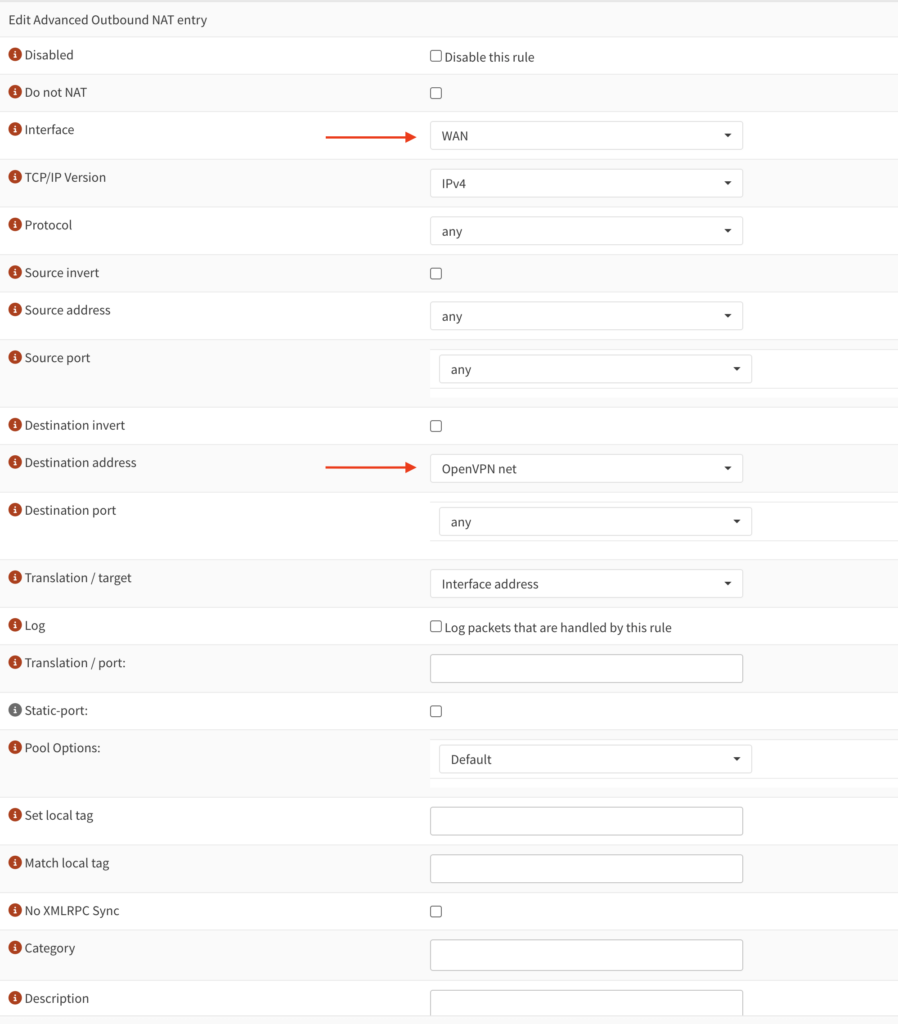

Klicken Sie dann auf Add + und erstellen Sie eine Regel, wie im folgenden Bild gezeigt und dann klicken Sie auf Apply Changes.

Fazit

Die Einrichtung von OpenVPN in OPNsense ermöglicht eine sichere und flexible VPN-Lösung. Mit wenigen Schritten lassen sich Zertifikate erstellen, Instanzen konfigurieren und Clients exportieren. Ideal für stabile Remote-Verbindungen.

Benötigen Sie Unterstützung bei Ihrer OPNsense?

Gerne Unterstützen wir Sie bei der Konzeption, Installation, Betreuung, Sicherung und Wartung Ihrer OPNsense.

Lust auf mehr?

Auf unserem Blog finden Sie weitere Tutorials und nützliche Beiträge zu allerlei Themen Rund um Linux, Firewalls, Hosting, Backups, Nextcloud und mehr.