Immer mehr Leute legen großen Wert auf die Sicherheit ihrer Daten. Was den meisten jedoch nicht bewusst ist, ist dass ihre E-Mails unverschlüsselt verschickt werden. Zwar ist der Transport der E-Mails heutzutage normalerweise verschlüsselt, jedoch nicht die E-Mail selbst. Das hat zur Folge, dass sowohl Ihr eigener E-Mail Provider, als auch der E-Mail Provider der Empfänger Ihre E-Mails lesen kann. Hier schafft die E-Mail Verschlüsselung mit S/MIME Abhilfe!

Dafür muss aber sowohl der eigene E-Mail Client, wie zum Beispiel Outlook, passend eingerichtet werden, als auch ein Zertifikat für die Verschlüsselung bestellt werden.

Die Technologie erfordert außerdem, dass sowohl Sender als auch Empfänger S/MIME verwenden.

Dieser Artikel führt Sie durch den gesamten Prozess, damit niemand außer dem vorgesehen Empfänger Ihre Nachrichten einsehen kann.

E-Mail S/MIME Zertifikat bestellen

Um ein E-Mail Zertifikat bestellen zu können, ist ein sogenannter Certificate Request von Nöten. Hierfür kann ein Online CSR Generator verwenden werden oder aber ein Command Line Tool wie openssl.

Hier zuerst ein Beispiel für einen Online Generator.

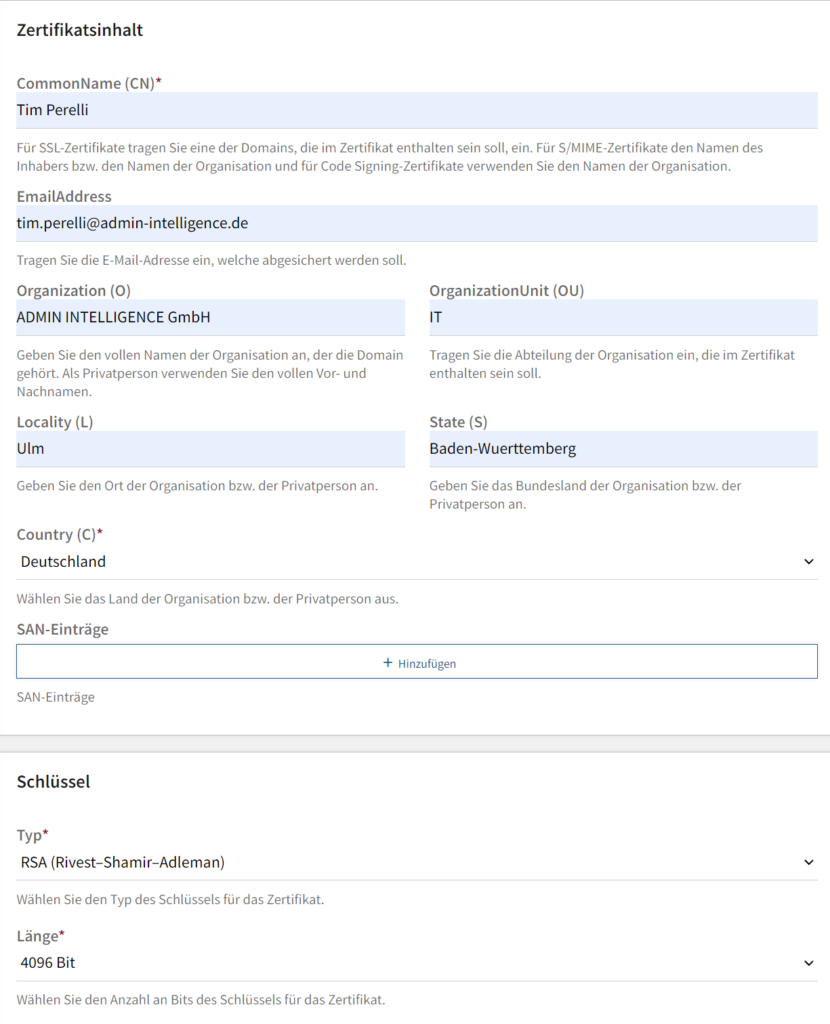

Bei CommonName (CN) wird im Falle eines E-Mail Zertifikates der Name der Person oder Organisation angegeben. Als E-Mail Adresse muss die zu zertifizierende E-Mail Adresse angegeben werden. Die restlichen Werte sind nicht von Bedeutung und können, wenn vom Tool erlaubt, leer gelassen werden.

Als kryptografisches Verfahren wird RSA mit einer Stärke von 4096 Bit gewählt. Von dem elliptischen Kurven Verfahren ist abzusehen, da solche Schlüssel E-Mails lediglich digital signieren, nicht jedoch verschlüsseln können.

Während der Certificate Request später zur Bestellung weitergeben wird, sollten Sie den privaten Schlüssel, wie sein Name vermuten lässt, nicht an andere weitergeben. Speichern Sie beides in Form von Dateien an sicherer Stelle.

Der folgende Befehl erstellt sowohl den privaten Schlüssel, als auch den Certificate Request über openssl. Dieses ist bei Linux Systemen generell vorinstalliert.

openssl req -nodes -new -newkey rsa:4096 -sha256 -out csr.pemNun kann das E-Mail S/MIME Zertifikat bei einem Dienstleister Ihrer Wahl, beispielsweise PSW GROUP mithilfe des Certificate Requests bestellt werden. Hier werden einem mehrere Certificate Authorities zur Wahl geboten. Für den Normalverbraucher bieten die teureren Optionen keine Vorteile. Es sollte lediglich darauf geachtet werden, dass E-Mail Validierung für das Zertifikat geboten wird, da ansonsten Nachweise wie Personalausweis oder gar ein Handelsregisterauszug nötig werden. Ist die Bestellung abgeschlossen, erhalten Sie zeitnah eine E-Mail von der gewählten Certificate Authority, um nachzuweisen, dass Sie der Inhaber der angegebenen E-Mail Adresse sind. Diese E-Mail kann auch im Spam Ordner landen. Prüfen Sie diesen daher. Im Regelfall erhalten Sie lediglich einen Link, der einmal angeklickt werden muss. Ist die Validierung abgeschlossen, erhalten Sie kurze Zeit später das Zertifikat und die dazugehörenden Zwischenzertifikate.

E-Mail Verschlüsselung mit S/MIME im Client einrichten

Die meisten E-Mail Clients, unter anderem Outlook, erwarten, dass das Zertifikat in einer .pfx/.p12 Datei vorliegt. Ihr Zertifikat sollte jedoch im pem Format vorliegen. Das ist daran erkennbar, dass der Inhalt des Zertifikates mit —–BEGIN CERTIFICATE—– beginnt.

Für die Konvertierung von pem zu pfx/p12 kann wieder ein Online Tool oder der openssl Befehl verwendet werden.

Online Tools erwarten meist eine einzige pem Datei. Öffnen Sie dafür einfach einen Text Editor Ihrer Wahl und fügen den Inhalt Ihrer Zertifikatsdateien untereinander der Reihe nach zusammen. Die korrekte Reihenfolge hierfür ist Zertifikat, Zwischenzertifikate und zuletzt der private Schlüssel.

Der folgende openssl Befehl kombiniert Ihren privaten Schlüssel, das Zertifikat, sowie die Zwischenzertifikate zu einer pfx Datei.

openssl pkcs12 -export -out mail-cert.pfx -inkey privkey.pem -in zertifikat.pem -certfile zwischenzertifikate.pemOutlook einrichten

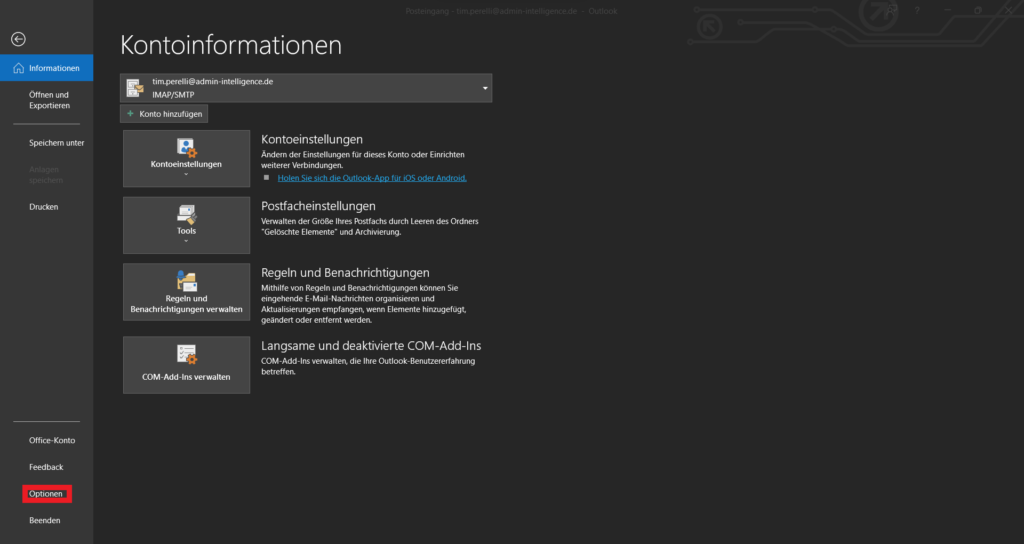

Um S/MIME in Outlook einzurichten, muss das Trust Center aufgerufen werden.

Dieses finden Sie unter Datei > Optionen > Trust Center

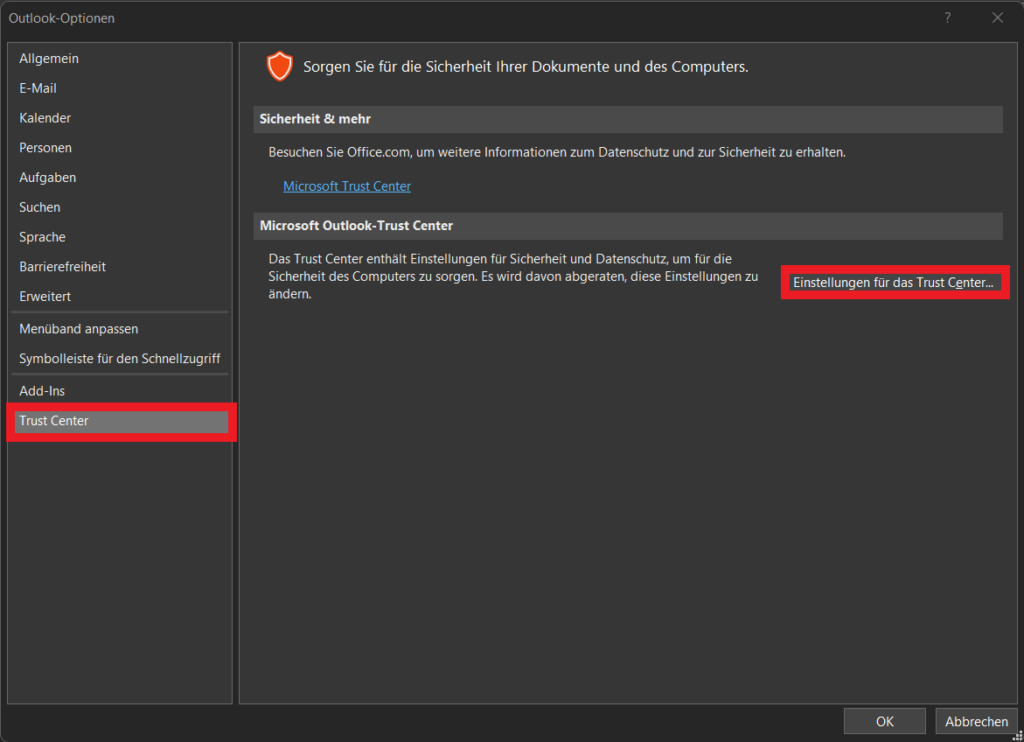

Rufen Sie dort die Einstellungen auf.

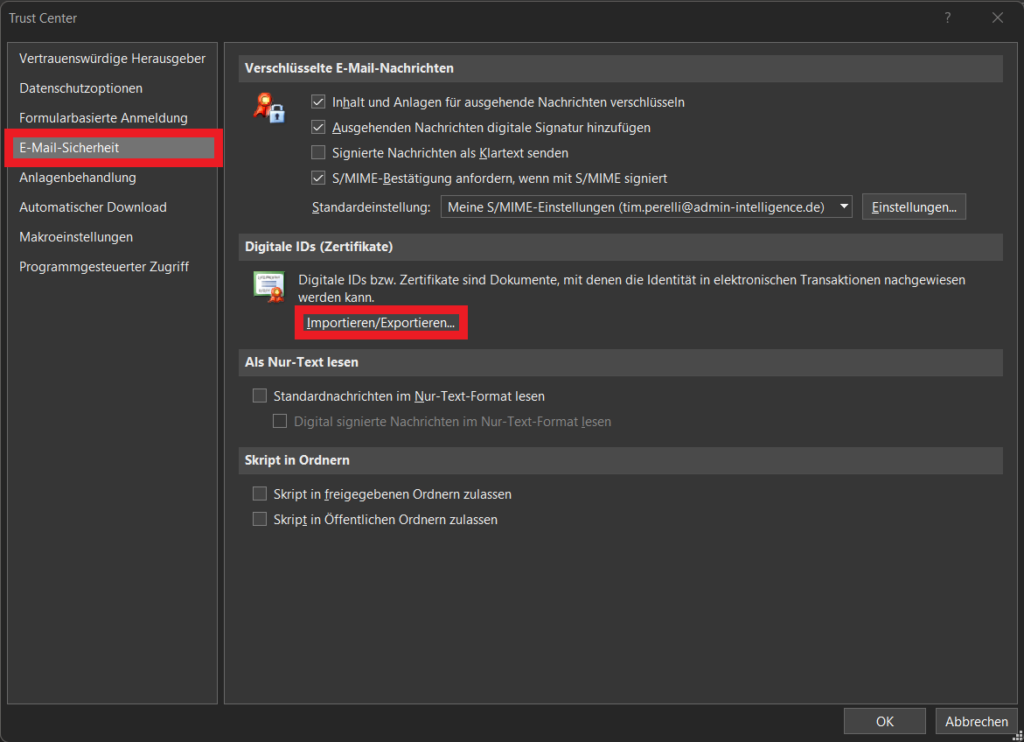

Importieren Sie das Zertifikat (digitale ID) dann in den Trust Center Einstellungen unter dem Reiter E-Mail Sicherheit.

Ist das Zertifikat erfolgreich importiert, müssen Sie noch die Einstellungen für verschlüsselte E-Mail Nachrichten anpassen.

Setzen Sie die Haken wie im Bild oben zu sehen und rufen Sie anschließend die Einstellungen auf.

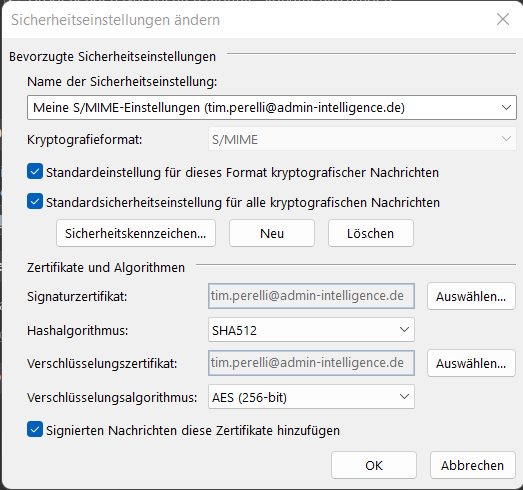

Wählen Sie dort ihr Zertifikat sowohl als Signaturzertifikat, als auch als Verschlüsselungszertifikat aus. Setzen Sie die restlichen Werte wie im Bild unten.

Ihre E-Mails sind nun mit Ihrem Zertifikat signiert. Und nach Erhalt einer signierten E-Mail vom Empfänger können Sie alle Nachrichten an diesen verschlüsseln.

Thunderbird einrichten

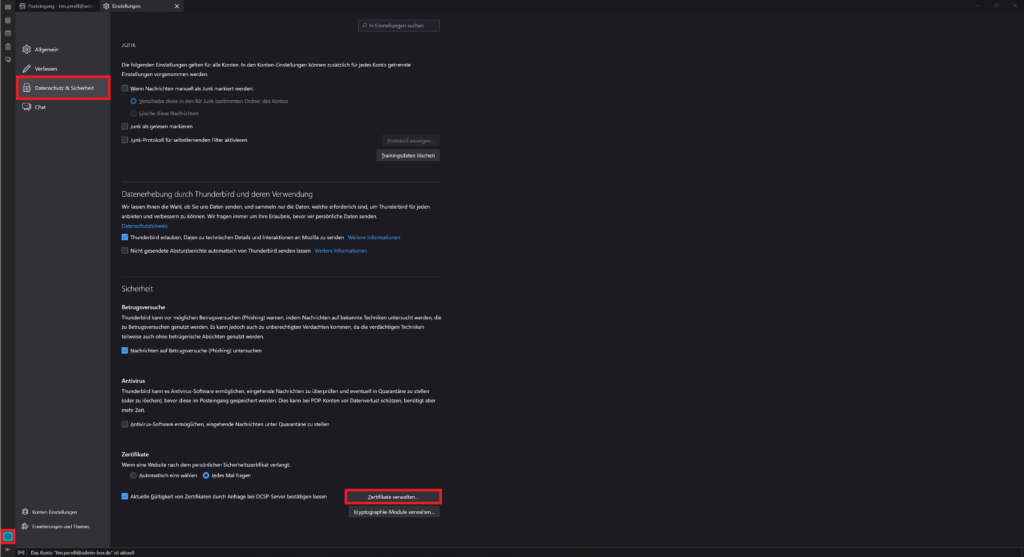

Den Zertifikatsimport finden Sie in Thunderbird unter Einstellungen > Datenschutz & Sicherheit > Zertifikate

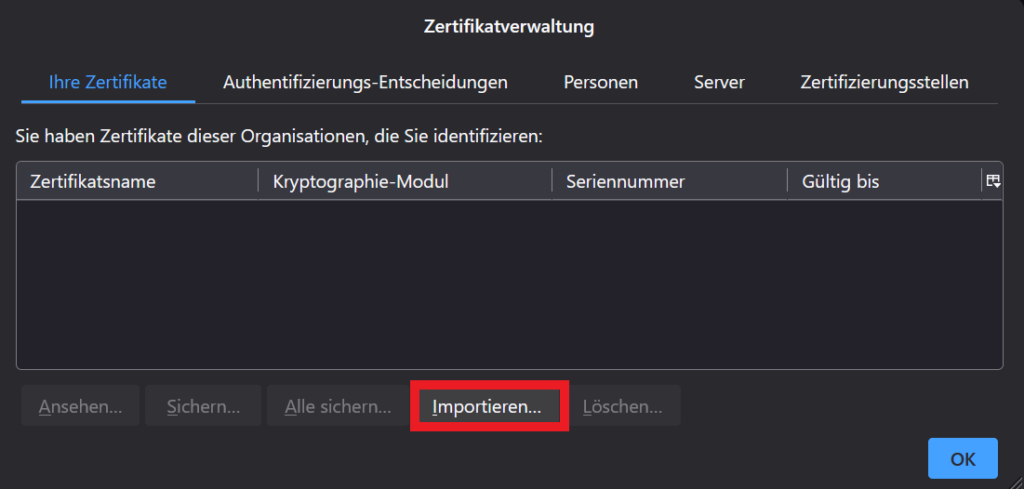

Wählen Sie dort den Reiter „Ihre Zertifikate“ und importieren Sie Ihr Zertifikat.

Danach kann das Zertifikat in den Konto Einstellungen eingetragen werden.

Diese können mit einem Rechtsklick auf die E-Mail Adresse aufgerufen werden.

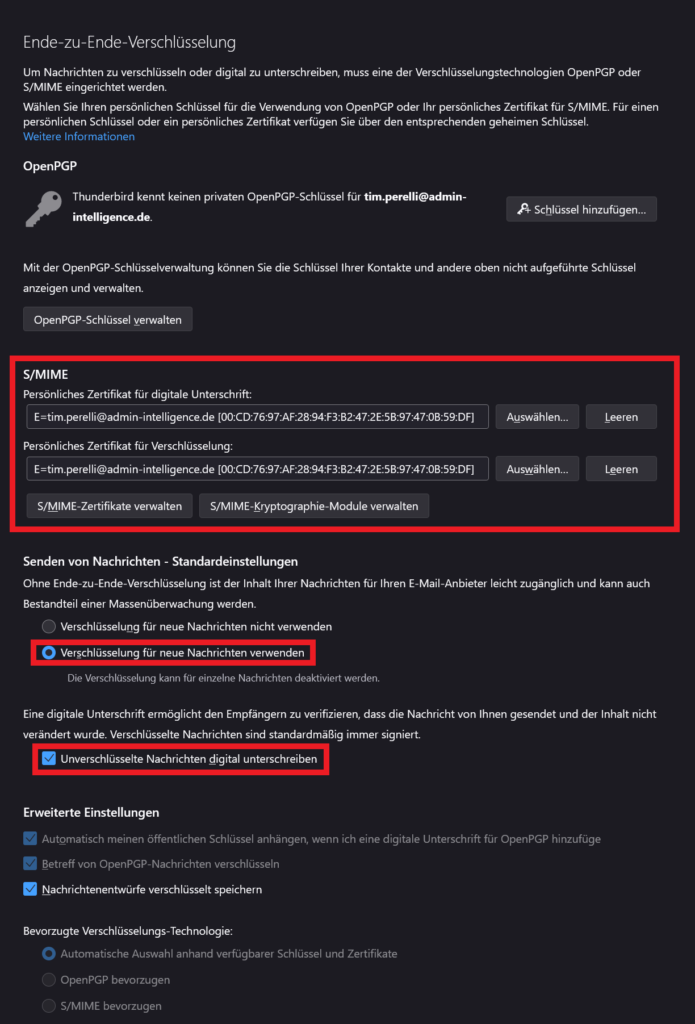

Die passenden Einstellungen finden Sie dann unter Ende-zu-Ende-Verschlüsselung.

Tragen Sie hier unter S/MIME ihr Zertifikat sowohl für die digitale Unterschrift, als auch die Verschlüsselung ein.

Wählen Sie dann unter „Senden von Nachrichten – Standardeinstellungen“ noch „Verschlüsselung für neue Nachrichten verwenden“ und „Unverschlüsselte Nachrichten digital unterschreiben“ aus.

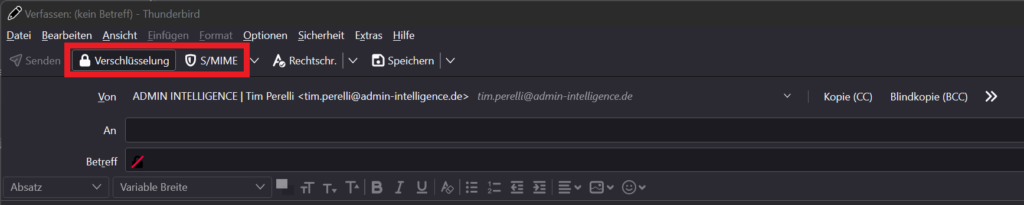

Wenn Sie nun eine neue Nachricht verfassen, tauchen Verschlüsselung und S/MIME auf.

Ihre E-Mails sind jetzt mit ihrem Zertifikat signiert. Und nach Erhalt einer signierten E-Mail vom Empfänger können Sie alle Nachrichten an diesen verschlüsseln.

Die E-Mail Verschlüsselung mit S/MIME ist nun einsatzbereit.

Weitere interessante Artikel zum Beispiel zum Thema Mailserver finden Sie hier.

Falls Sie weitere Fragen haben, können Sie uns kontaktieren.

IT-Fachinformatiker bei ADMIN INTELLIGENCE GmbH