Wenn Unternehmen OPNsense oder andere Lösungen als Firewall und OpenVPN für den Remote-Zugriff einsetzen, stoßen sie häufig auf ein Problem: Das interne Firmennetzwerk verwendet dasselbe Subnetz wie das Heimnetzwerk der Mitarbeitenden – beispielsweise das bei vielen FritzBoxen übliche 192.168.178.0/24. In diesem Fall kann der VPN-Client die Server nicht erreichen, weil die Pakete im Heimnetzwerk „stecken bleiben“ und nicht durch den VPN-Tunnel zur Firma gelangen.

In diesem Blogartikel zeigen wir, wie Sie mit OPNsense und 1:1 NAT (One-to-One Network Address Translation) dieses Problem elegant lösen, das interne Netzwerk und das Heimnetz Mitarbeitenden unangetastet lassen und Ihren Usern trotz identischer Netzwerke einen reibungslosen VPN-Zugang ermöglichen.

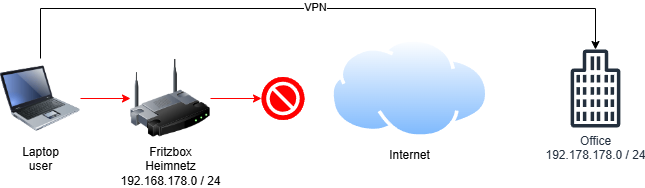

Das Problem: Überlappende IP-Netze beim VPN-Zugang

Viele Heimrouter nutzen Standard-Subnetze wie 192.168.178.0/24. Wenn das Firmennetzwerk dasselbe Subnetz verwendet, kommt es beim Aufbau einer OpenVPN-Verbindung zu Routing-Konflikten: Der Client versucht, die Server im Firmennetz zu erreichen, doch die Pakete werden lokal im Heimnetz geroutet und erreichen nie das VPN-Gateway.

Typisches Beispiel:

- Heimnetz: 192.168.178.0/24 (FritzBox)

- Firmennetz: 192.168.178.0/24 (Server)

- Der User verbindet sich per VPN, aber Pakete an 192.168.178.x bleiben im Heimnetz hängen.

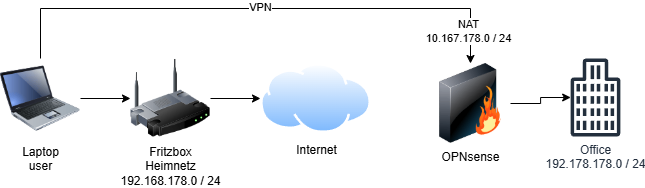

Die Lösung: 1:1 NAT auf OPNsense

Mit 1:1 NAT auf OPNsense können Sie die IP-Adressen des Firmennetzwerks für VPN-User in einen anderen, nicht genutzten Adressbereich übersetzen. So greifen die User im VPN nicht auf 192.168.178.x zu, sondern beispielsweise auf 10.168.178.x. Die OPNsense übernimmt die Adressumsetzung und sorgt dafür, dass die Pakete korrekt an die Firmenserver weitergeleitet werden.

Vorteile:

- Keine Konflikte durch identische Subnetze

- Transparenter Zugriff für User

- Zentrale Steuerung und Sicherheit durch OPNsense

Schritt-für-Schritt-Anleitung: 1:1 NAT mit OPNsense und OpenVPN

1. Netzwerke planen

Wählen Sie drei unterschiedliche Netze:

| Beschreibung | Subnetz | Hinweis |

| VPN Netzwerk | 10.10.11.0 / 24 | muss sich vom LAN, NAT Netz und den Heimnetzen unterscheiden |

| NAT Netzwerk | 10.168.178.0 / 24 | das NAT Netzwerk, welches bei den Clients nicht in Nutzung ist |

| LAN Netzwerk | 192.168.178.0 / 24 | Das Netzwerk in dem sich die Server befinden |

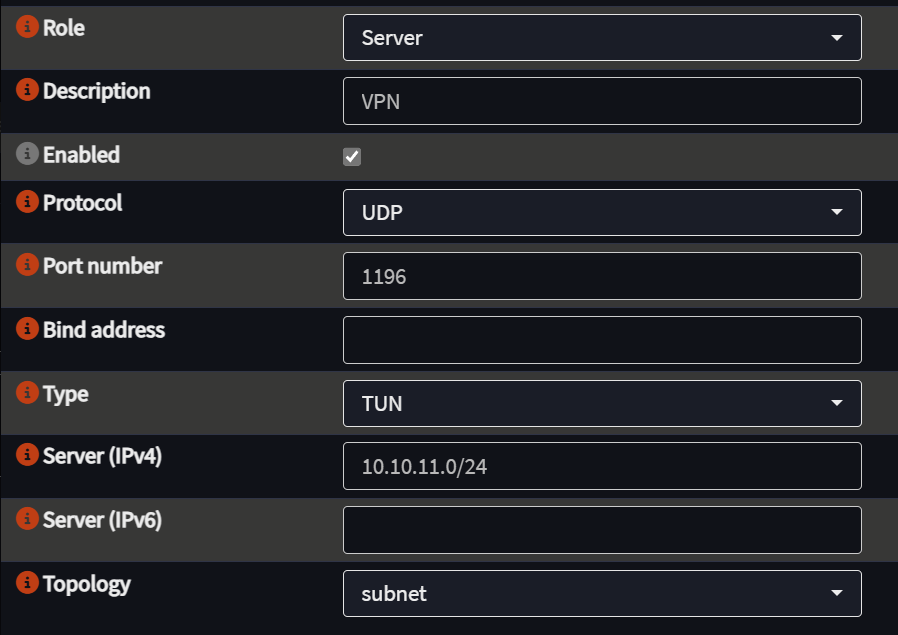

2. OpenVPN im Routing-Modus konfigurieren

- Stellen Sie sicher, dass OpenVPN im TUN-Modus läuft und die Topologie auf subnet steht.

- Hinterlegen Sie hier das oben definierte VPN Netzwerk.

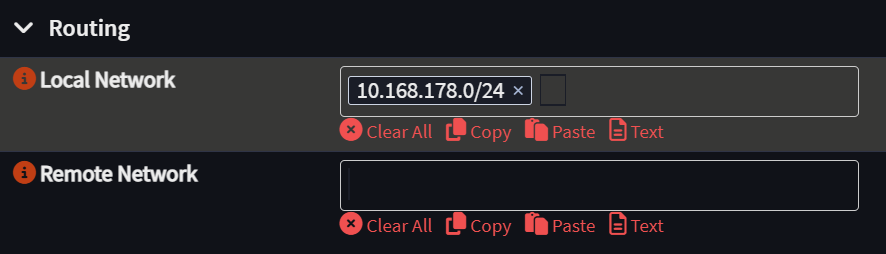

- Tragen Sie das NAT-Netz als Local Network unter dem Punkt Routing in der Serverkonfiguration ein.

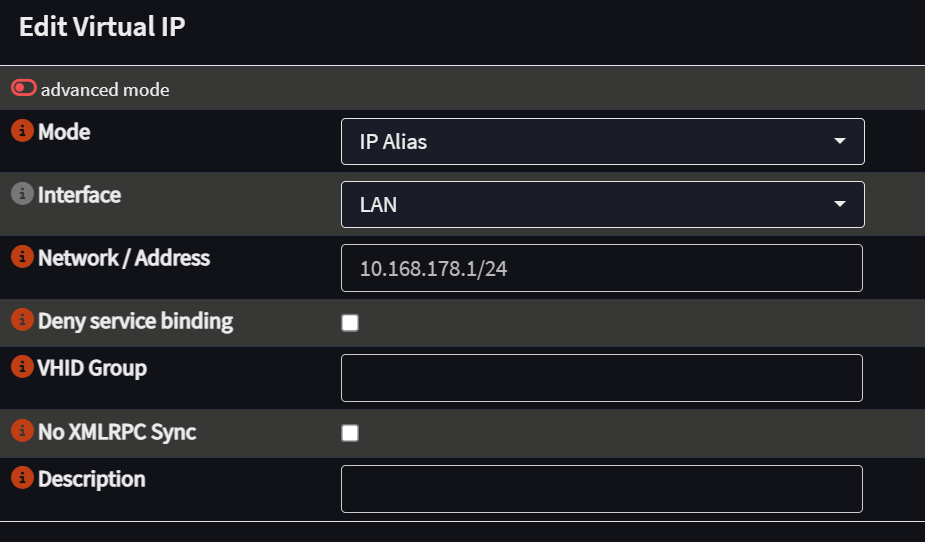

3. Virtuelle IP auf OPNsense einrichten

- Legen Sie auf dem LAN-Interface eine virtuelle IP aus dem NAT-Netz an.

Wichtig: Tragen Sie hier die erste nutzbare IP-Adresse aus dem Subnetz ein, hier die 10.168.178.1/24

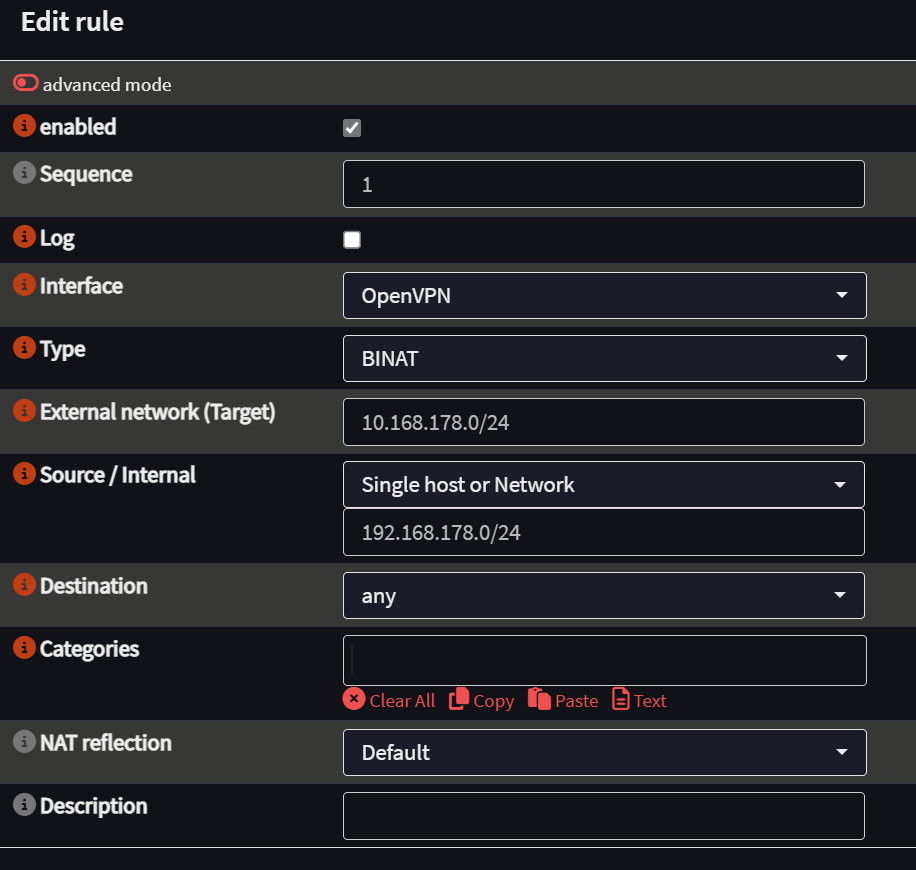

4. 1:1 NAT-Regel erstellen

- Gehen Sie zu Firewall > NAT > One-to-One.

- Wählen Sie als Interface OpenVPN (oder das entsprechende OpenVPN Interface).

- Typ: BINAT (Bidirektionales NAT).

- External Network: Das NAT-Netz.

- Source/Internal: Das LAN-Netz.

- Ziel: any.

5. Firewall-Regeln anpassen

- Erlauben Sie Traffic zwischen VPN, NAT-Netz und LAN.

- Für den Anfang können Sie großzügige Regeln setzen und später nach Bedarf einschränken.

Fazit: OPNsense und VPN – Flexibler Zugriff trotz gleicher Netzwerke

Mit 1:1 NAT auf OPNsense lösen Sie elegant das Problem überlappender IP-Bereiche beim VPN-Zugang. User können unabhängig vom Heimnetzwerk sicher und transparent auf die Firmenserver zugreifen – und das ohne aufwändige Client-Konfigurationen oder Netzwerkumbauten. Diese Methode ist besonders für Unternehmen mit vielen Homeoffice-Arbeitsplätzen und standardisierten Heimnetzwerken unverzichtbar.

Tipp: Planen Sie die verwendeten Subnetze sorgfältig und testen Sie die Konfiguration mit verschiedenen Heimnetzwerken, um maximale Kompatibilität zu gewährleisten.

Gerne unterstützen wir Sie mit Ihrer OPNsense Firewall, sei es bei Analysen, Umzügen, Konfigurationen oder Fehlerbehebung. Sehen Sie sich dazu gerne unsere Leistungen auf unsere Homepage an. Schauen Sie sich auch gerne unsere anderen Blog-Einträge zum Thema Firewall an.

Bei allen weiteren Fragen nehmen Sie gerne unverbindlich Kontakt zu uns auf.

schnelle Problemlösung durch langjährige Erfahrung