Warum OpenAI Key Rotation jetzt Chefsache ist

Sobald OpenAI in Entwicklungs- oder Produktions-Workflows ankommt, wird der API‑Schlüssel zur kritischen Infrastruktur. Ein geleakter Key verbrennt Budget, ermöglicht unautorisierte Nutzung und legt im schlimmsten Fall Integrationen lahm. Dieser Beitrag ist Teil 1 unseres Leitfadens zu OpenAI API und Schlüsseln. In Teil 2 zeigen wir eine Python‑basierte Admin‑CLI, die die Administration über die Kommandozeile ermöglicht – inklusive automatisierbarer Key Rotation. Der begleitende Artikel ist hier zu finden: Teil 2: OpenAI Admin CLI: Sicherheit, Kostenkontrolle und Automatisierung für Enterprise‑Admins.

Dieser Leitfaden zeigt, wie Sie OpenAI Key Rotation als belastbaren Prozess etablieren: ohne Downtime, mit klaren Verantwortlichkeiten, sauberer Automatisierung und überprüfbaren Kontrollen.

Grundsätze für den sicheren Umgang mit OpenAI API‑Schlüsseln

Die folgenden Regeln sind die Basis jeder robusten Key‑Governance:

- Ein Schlüssel pro Person und Kontext: Weisen Sie jedem Teammitglied einen eigenen, personenbezogenen API‑Key zu. Teilen von Schlüsseln ist tabu. So bleiben Nutzung und Verantwortung nachvollziehbar.

- Kein Client‑Side‑Einsatz: API‑Schlüssel gehören nicht in Browser, mobile Apps oder andere clientseitige Umgebungen. Routen Sie Anfragen immer über Ihren Backend‑Dienst.

- Niemals ins Repository commiten: Auch private Repos sind kein sicherer Ort für Secrets. Verwenden Sie Umgebungsvariablen oder einen Secret‑Manager.

- Beobachten statt Vertrauen: Prüfen Sie regelmäßig Nutzung, Kosten und Muster im Anbieter‑Dashboard. Rotieren Sie bei Anomalien oder Verdacht sofort.

Umgebungsvariablen statt Hardcoding

Nutzen Sie konsistente Namen wie OPENAI_API_KEY. Das standardisiert Ihr Deployment und vermeidet versehentliche Leaks.

Windows (cmd):

setx OPENAI_API_KEY "<yourkey>"Neue Shell öffnen und prüfen:

echo %OPENAI_API_KEY%macOS/Linux (zsh):

echo "export OPENAI_API_KEY='yourkey'" >> ~/.

zshrc

source ~/.zshrc

echo $OPENAI_API_KEYIn Python/Node lesen Sie den Key aus der Umgebung:

import os

OPENAI_API_KEY = os.environ["OPENAI_API_KEY"]const OPENAI_API_KEY = process.env.OPENAI_API_KEYSecret‑Management einsetzen

Verwenden Sie dedizierte Lösungen wie HashiCorp Vault, Cloud‑Secrets‑Manager oder die Secret‑Funktionalität Ihrer CI/CD‑Plattform. Vorteil: Berechtigungen, Rotation, Audit‑Trails und Verschlüsselung sind zentral steuerbar. Wie Secrets in Pipeline‑Prozessen sauber fließen, vertiefen wir im Beitrag GitLab CI/CD für Administratoren – ein Praxis‑Guide für automatisierte Deployments.

Rotationsstrategie: planbar, ereignisgetrieben, überprüfbar

Eine gute Strategie kombiniert feste Intervalle mit Event‑Triggern.

- Feste Intervalle: Legen Sie eine belastbare Frequenz fest (z. B. alle 60–90 Tage). Wichtig ist die Verlässlichkeit, nicht die exakte Zahl.

- Event‑Trigger: Rotieren Sie sofort bei Verdacht oder Bestätigung eines Leaks, bei unplausibler Nutzung oder wenn Personen mit Zugriff das Unternehmen oder das Projekt verlassen.

- Zugang und Nutzung kartieren: Halten Sie fest, wo jeder Key verwendet wird (Services, Deployments, Cronjobs, Functions) und wer/was darauf Zugriff hat. Nur so vermeiden Sie blinde Stellen und Downtime beim Wechsel.

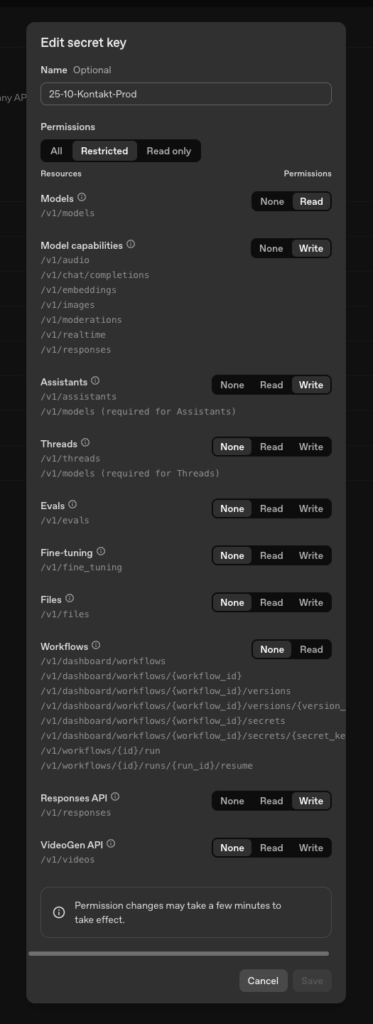

Namenskonventionen und Scope

Klare Namen beschleunigen Betrieb und Forensik. Bewährt haben sich Muster wie:

- Produktive/Staging‑Keys:

YY-MM-Kundenname-Projektname-[Prod|Staging](z. B.25-10-AI-TicketNG-Prod) - Individuelle Keys:

YY-MM-Mitarbeiter-Projekt-Geraet(z. B.25-10-JB-TicketNG-Apfel)

Ergänzen Sie minimale Berechtigungen (Least Privilege) pro Key und beschränken Sie die Verwendung auf genau die Umgebungen, in denen der Key gebraucht wird.

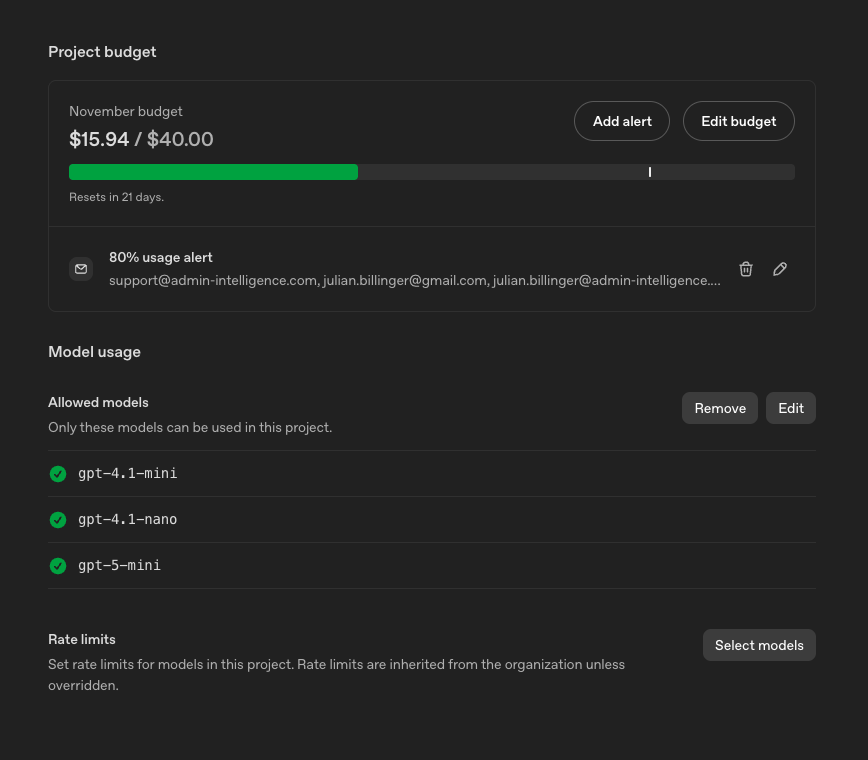

Für Kostenkontrolle hat sich zudem eine Positivliste „Allowed Models“ bewährt. Tragen Sie dort nur die explizit freigegebenen Modelle ein, um teure Varianten nicht versehentlich zu aktivieren.

Zero‑Downtime‑Rotation in der Praxis

Ziel ist ein reibungsloser Wechsel, ohne Serviceunterbrechung:

- Neuen Key erzeugen (Key B): Legen Sie den neuen Key an und versehen Sie ihn mit identischen Berechtigungen/Scope wie den bestehenden (Key A).

- Deploy vorbereiten: Hinterlegen Sie Key B in Ihrem Secret‑Store (z. B. als neues Secret‑Version‑Label). Halten Sie Key A währenddessen noch aktiv.

- Rollout: Aktualisieren Sie die Anwendungen auf Key B. Beginnen Sie mit einem Canary‑Rollout oder einer Staging‑Umgebung und rollen Sie dann gestaffelt in Produktion aus.

- Validieren: Überwachen Sie Logs, Fehlerquoten und Kosten. Prüfen Sie, dass alle relevanten Services Key B verwenden.

- Alten Key entziehen: Sobald Key B überall produktiv eingesetzt wird, deaktivieren oder löschen Sie Key A.

Tipp: Wenn Ihr Orchestrierungssystem es zulässt, können Sie während des Rollouts zwei Secret‑Versionen parallel vorhalten und per Feature‑Flag/Config‑Toggle umschalten.

Beispiel: Rotation mit GitLab CI/CD und Vault (Schema)

# .gitlab-ci.yml (Ausschnitt)

stages: [rotate]

rotate-openai-key:

stage: rotate

image: alpine:3.20

rules:

- if: "$ROTATE_OPENAI == 'true'"

script:

- echo "Hole neuen Key aus Vault (pfad/version)"

- export OPENAI_API_KEY=$(vault kv get -field=value secret/openai/prod)

- echo "Redeploy Services mit neuer Secret-Version"

- kubectl rollout restart deploy/my-api

only:

- protectedIn Repositories selbst liegt kein Key; CI liest ihn zur Deployment‑Zeit aus dem Secret‑Store und propagiert ihn in die Zielumgebung. Wie wir solche Pipelines in Kundenprojekten umsetzen und mit welchem Techstack wir arbeiten, zeigen wir auf admin-code.de.

Mehr zu sicheren Pipelines finden Sie im Beitrag GitLab CI/CD für Administratoren – ein Praxis‑Guide für automatisierte Deployments sowie in unseren Dienstleistungen zu GitLab CE.

Häufige Leckpfade – und wie Sie sie schließen

- Clientseitiger Code (Web/App): Niemals Keys einbetten. Nutzen Sie ein Backend‑Proxy.

- Git‑Repository: Aktivieren Sie Secret‑Scanning/Pre‑Commit‑Hooks. Rotieren Sie sofort, wenn ein Key committet wurde, auch wenn das Repo privat ist.

- Logs und Crashdumps: Maskieren Sie Authorization‑Header, Payloads und Umgebungsvariablen in Logs. Prüfen Sie Log‑Exporter und APM‑Agenten.

- Build‑Artefakte: Stellen Sie sicher, dass Images, Bundles und Releases keine Keys enthalten. Automatisierte Scans helfen.

- Kollaborationstools: Teilen Sie Keys nie in Chat, Tickets oder Wiki im Klartext. Nutzen Sie Einmal‑Freigaben über Ihren Secret‑Manager.

Incident‑Playbook: Verdacht auf geleakten OpenAI‑Key

Handeln Sie deterministisch, nicht hektisch:

- Sofortmaßnahme: Neuen Key erstellen, deployen, alten Key deaktivieren.

- Scope bestimmen: Wo wurde der alte Key genutzt? Welche Systeme sind betroffen? Prüfen Sie Deployments, Cronjobs, Functions, Testumgebungen.

- Forensik: Auswertung von Logs, Kosten/Usage, Zeitpunkt des Leaks, Commit‑Historie, CI‑Runs, Artefakte.

- Preventive Hardening: Secret‑Scanning aktivieren, Pre‑Commit‑Hooks, Berechtigungen schärfen, Allowed‑Models‑Liste prüfen, Rotationsturnus anpassen.

Wenn Sie API‑Nutzung aktiv monitoren, entdecken Sie Anomalien schneller. Für Next‑Steps zur Governance von Secrets empfehlen wir außerdem unseren Vergleich Vaultwarden vs Passbolt – der große Passwortmanager‑Vergleich für Admins und Teams.

Spezifika bei OpenAI‑Integrationen

- Dashboard‑Verwaltung: Organisieren Sie Mitgliedschaften und API‑Schlüssel zentral im Anbieter‑Dashboard. Legen Sie dedizierte Keys für Prod/Staging/Test an und beschränken Sie deren Einsatz pro Umgebung.

- Kostenkontrolle: Verwenden Sie eine „Allowed Models“-Positivliste je Umgebung/Projekt, um teure Modelle nicht versehentlich zu nutzen. Hinterlegen Sie das als Code‑nahe Richtlinie (z. B. YAML/Policy), die im CI‑Gate geprüft wird.

- Berechtigungen: Trennen Sie personenbezogene Keys (für Entwicklung/Debugging) und technische Keys (für Deployments). Versehen Sie beide Typen mit klaren Rollen und Ablaufdaten (organisational: Wiedervorlage, Tickets, Kalender‑Reminder).

- Auditing: Dokumentieren Sie Erzeugung, Rotation, Deaktivierung und Besitzerwechsel jedes Keys. Ohne sauberen Audit‑Trail ist Forensik schwer.

OpenAI Admin CLI: Administration und Rotation per Python

Für skalierte Organisationen bietet sich eine Kommandozeilen‑Automatisierung an. Unsere Python‑basierte OpenAI Admin CLI verwaltet Organisationen über die Admin API. Sie unterstützt Benutzer‑ und Projektverwaltung, das Anlegen von Service‑Accounts sowie die Administration von API‑Schlüsseln inklusive automatisierbarer Rotation. Außerdem steuern Sie Rate‑Limits, erhalten detaillierte Nutzungsanalysen (Completions, Embeddings, Images, Audio) und behalten Kosten im Blick. Die Ausgabe erfolgt wahlweise als Tabelle oder JSON mit flexiblen Filter‑ und Gruppierungsoptionen. Das hilft bei Audits, beim Kosten‑Monitoring und beim Betrieb produktiver Deployments.

Mehr Details folgen im begleitenden Beitrag: OpenAI Admin CLI – Verwaltung per Admin API.

Minimalbeispiel: sauberes Laden im Container

Docker Compose (verkürzt):

version: "3.9"

services:

api:

image: ghcr.io/acme/my-openai-service:latest

environment:

OPENAI_API_KEY: ${OPENAI_API_KEY}

secrets:

- source: openai_api_key

target: openai_api_key

secrets:

openai_api_key:

external: true # z. B. aus Docker Swarm/K8s/VaultApplikation (Node.js):

import express from 'express'

const app = express()

const OPENAI_API_KEY = process.env.OPENAI_API_KEY

if (!OPENAI_API_KEY) throw new Error('OPENAI_API_KEY not set')

// OpenAI‑Client initialisieren …Rotation erfolgt, indem der Secret‑Version‑Alias (z. B. openai/prod:current) im Secret‑Store auf den neuen Key zeigt. Der Restart/Reload des Deployments greift die neue Version, alte Version wird danach ungültig. Welche Container‑ und Plattform‑Standards wir in Projekten einsetzen, sehen Sie auf admin-code.de – Referenzprojekte, Techstack, Individualentwicklung.

Checkliste für belastbare OpenAI Key Rotation

- Ein Key pro Person/Service, keine geteilten Keys

- Keine Keys im Client, keine Keys im Repo

- Einheitliche Namenskonvention, dokumentierter Scope

- Allowed‑Models‑Positivliste je Umgebung/Projekt

- Secret‑Manager & CI/CD‑Automatisierung etabliert

- Fester Rotationsplan plus Event‑Trigger bei Verdacht/Wechsel

- Zero‑Downtime‑Prozess: B → Rollout → Validierung → A widerrufen

- Monitoring, SIEM/Alarme, Kosten-/Nutzungsmetriken

- Audit‑Trail für Erzeugung, Rotation, Deaktivierung

Wenn Sie OpenAI produktiv einsetzen, lohnt ein Architektur‑Review zu Sicherheit, Kostensteuerung und operativer Exzellenz. Das Team von ADMIN INTELLIGENCE begleitet Sie bei der Integration und Governance – von Richtlinien („Allowed Models“) bis zur CI‑gestützten Rotation. Referenzprojekte, Tech‑Stack und Schwerpunkte unserer Entwicklungsabteilung finden Sie auf admin-code.de. Mehr dazu in unseren Leistungen zu AI & LLM und GitLab CE. Der nächste Teil zu unserer OpenAI Admin CLI mit automatisierbarer Rotation erscheint hier: OpenAI Admin CLI – Verwaltung per Admin API. Wenn Sie Unterstützung bei der Umsetzung wünschen, sprechen Sie uns an – wir helfen pragmatisch und zielorientiert.