Für Systemadministratoren sind manuelle Deployments oft eine Quelle von Stress und Fehlern. Jeder Schritt muss exakt ausgeführt werden, was Zeit kostet und Risiken birgt. GitLab CI/CD ist das Werkzeug, das diesen Prozess transformiert. Es ermöglicht Ihnen, durch eine gut konfigurierte Pipeline bei jedem Code-Commit automatisch zu testen, zu bauen und bereitzustellen.

In diesem Guide zeigen wir Ihnen, wie Sie eine robuste GitLab CI/CD-Pipeline für ein reales Laravel-Projekt aufsetzen. Wir konzentrieren uns dabei auf bewährte Praktiken, die Sicherheit und Effizienz in den Vordergrund stellen.

Voraussetzungen

Bevor wir starten, stellen Sie sicher, dass die folgenden Komponenten bereitstehen:

- GitLab CE Instanz: Eine funktionierende GitLab Community Edition. Falls Sie noch keine haben, bieten wir bei admin-intelligence eine gehostete GitLab CE-Lösung an.

- GitLab Runner: Mindestens ein registrierter Runner, der entweder einen Shell- oder Docker-Executor verwendet.

- Grundlegende YAML-Kenntnisse: Sie sollten mit der Syntax und den Einrückungsregeln von YAML vertraut sein.

- SSH-Zugang: Ein via SSH-Schlüssel konfigurierter Zugriff auf Ihre Deployment-Server.

- Projekt-Repository: Ein Git-Repository, das Ihre Anwendungs-Sourcen enthält.

Die Anatomie einer GitLab CI/CD Pipeline

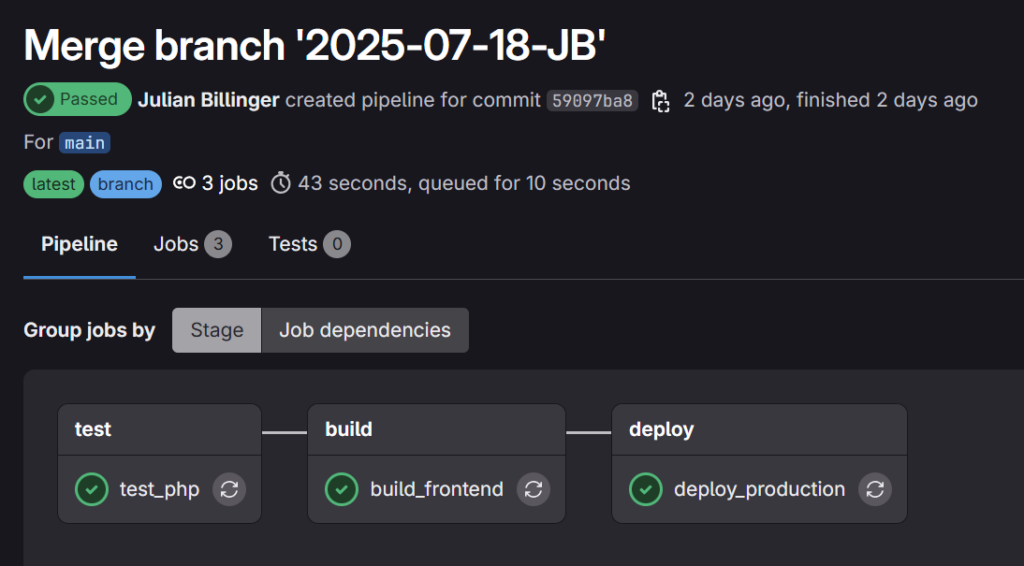

Eine GitLab CI/CD-Pipeline wird durch Stages (Phasen) und Jobs (Aufgaben) definiert. Eine typische und bewährte Struktur folgt dem Muster: Test → Build → Deploy. Die Stages werden sequenziell abgearbeitet, während Jobs innerhalb einer Stage standardmäßig parallel ausgeführt werden können.

Diese gesamte Logik wird in einer einzigen Datei im Root-Verzeichnis Ihres Projekts definiert: .gitlab-ci.yml.

stages:

- test

- build

- deployDiese drei Stages bilden das Rückgrat einer modernen CI/CD-Pipeline und sorgen für eine klare Trennung der Verantwortlichkeiten: Qualitätssicherung, Asset-Erstellung und die eigentliche Bereitstellung.

Stage 1: Test – Automatisierte Qualitätssicherung

Die test-Stage ist Ihr automatisierter Gatekeeper. Hier wird der Code auf Syntaxfehler, fehlende Abhängigkeiten und grundlegende Funktionalität geprüft, bevor er weiterverarbeitet wird.

test_php:

stage: test

script:

# Umgebungs-Check

- php --version || (echo "PHP not found on runner" && exit 1)

- composer --version || (echo "Composer not found on runner" && exit 1)

# Dependencies installieren und validieren

- composer validate

- composer install --optimize-autoloader --no-interaction

# Laravel-spezifische Checks

- cp .env.example .env

- php artisan key:generate --ansi

- php artisan config:cache --ansi

cache:

key: "$CI_COMMIT_REF_SLUG-vendor"

paths:

- vendor/Wichtige Details:

- Error Handling: Der || exit 1-Befehl sorgt dafür, dass die Pipeline bei einem kritischen Fehler sofort abbricht.

- Caching: Der vendor/-Ordner wird zwischengespeichert (cache), um die Installationszeit bei nachfolgenden Pipeline-Runs drastisch zu reduzieren.

Stage 2: Build – Assets und Artifacts erstellen

In der build-Stage werden Frontend-Assets kompiliert und artifacts erzeugt. Diese Artefakte sind das Ergebnis des Build-Prozesses und werden an die nächste Stage weitergereicht.

build_frontend:

stage: build

script:

# Node.js Umgebungs-Check

- node --version || (echo "Node.js not found on runner" && exit 1)

- npm --version || (echo "npm not found on runner" && exit 1)

# Clean Install für konsistente Builds und Build ausführen

- npm ci --silent

- npm run build

cache:

key: "$CI_COMMIT_REF_SLUG-node"

paths:

- node_modules/

artifacts:

paths:

- public/build/

expire_in: 1 hourDer Unterschied zwischen cache und artifacts:

- Cache: Dient der Performance-Optimierung zwischen verschiedenen Pipeline-Läufen (z. B. node_modules/, vendor/).

- Artifacts: Dienen der Übergabe von Dateien zwischen Stages innerhalb desselben Pipeline-Laufs (z. B. die kompilierten CSS- und JS-Dateien).

Stage 3: Deploy – Die automatisierte Bereitstellung

Die deploy-Stage ist das Herzstück der Automatisierung. Hier wird der getestete und gebaute Code auf den Server übertragen.

deploy_production:

stage: deploy

needs:

- test_php

- build_frontend

only:

- main

before_script:

# SSH-Umgebung vorbereiten

- mkdir -p ~/.ssh

- echo "$DEPLOY_KEY" > ~/.ssh/id_rsa

- chmod 600 ~/.ssh/id_rsa

- echo -e "Host *\n\tStrictHostKeyChecking no\n\tUserKnownHostsFile=/dev/null\n" > ~/.ssh/config

script:

# Maintenance Mode aktivieren

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && php artisan down || true"

# Code aktualisieren

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && git pull"

# Pre-built Assets hochladen

- scp -r public/build/ website@"$SERVER_IP":"$TARGET_FOLDER/public/"

# Dependencies und Datenbank-Migrationen nur bei Bedarf ausführen

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && composer install --no-dev --optimize-autoloader"

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && php artisan migrate --force"

# Site wieder online bringen

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && php artisan up"

after_script:

# Fail-Safe: Stellt sicher, dass die Seite auch bei einem Fehler im Script wieder online geht

- ssh website@"$SERVER_IP" "cd $TARGET_FOLDER && php artisan up || true"Sicherheit: CI/CD Variables und DevSecOps

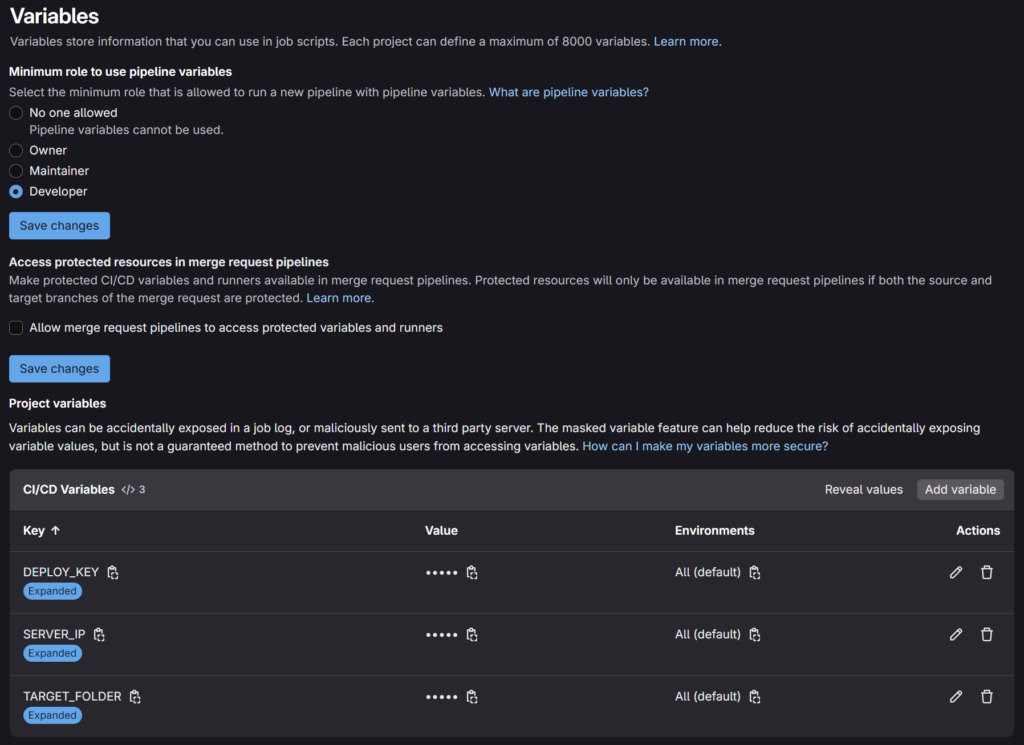

Sensitive Daten wie SSH-Schlüssel oder API-Keys gehören niemals direkt in die .gitlab-ci.yml. GitLab bietet hierfür eine sichere Lösung: CI/CD Variables.

Best Practices für die Verwendung von Variables:

- Masked: Verhindert, dass der Wert der Variable in den Job-Logs angezeigt wird.

- Protected: Stellt sicher, dass die Variable nur in Pipelines für geschützte Branches (z. B. main) verfügbar ist.

- File: Ideal für mehrzeilige Inhalte wie einen SSH Private Key (DEPLOY_KEY).

- Environment Scope: Ermöglicht die Definition unterschiedlicher Werte für verschiedene Umgebungen (z. B. Staging vs. Production).

Darüber hinaus ist es entscheidend, Sicherheit als festen Bestandteil Ihrer Pipeline zu etablieren (DevSecOps). Erweitern Sie Ihre test-Stage um automatisierte Sicherheitsscans:

- SAST (Static Application Security Testing): Analysiert Ihren Quellcode auf bekannte Schwachstellen.

- Dependency Scanning: Überprüft Ihre composer.json oder package.json auf Abhängigkeiten mit bekannten Sicherheitslücken.

- Secret Detection: Verhindert, dass versehentlich sensible Daten in das Repository committet werden.

Diese Tools sind oft direkt in GitLab integriert und lassen sich mit wenigen Zeilen in Ihre .gitlab-ci.yml einbinden.

Pipeline-Effizienz durch erweiterte Konfiguration

- Parallele Jobs mit needs: Das needs-Keyword erlaubt es, eine Abhängigkeit zu Jobs aus früheren Stages herzustellen. Dadurch muss ein Job nicht auf den Abschluss der gesamten vorherigen Stage warten, was Ihre Pipeline erheblich beschleunigt.

- Staging vs. Production: Nutzen Sie extends, um Code-Duplizierung zu vermeiden, und definieren Sie unterschiedliche Jobs für Ihre Umgebungen.

- Fehlerbehandlung mit retry: Weisen Sie GitLab an, einen Job bei bestimmten Fehlern automatisch erneut zu versuchen.

- Race Conditions vermeiden mit resource_group: Verhindern Sie, dass mehrere Pipelines gleichzeitig auf dieselbe Ressource (z. B. Ihren Produktionsserver) deployen.

Fazit: Ihre Pipeline ist erst der Anfang

Herzlichen Glückwunsch! Sie haben eine robuste, automatisierte und sichere CI/CD-Pipeline für ein Laravel-Projekt konzipiert. Dies ist mehr als nur ein technischer Erfolg – es ist ein fundamentaler Schritt hin zu einer modernen DevOps-Kultur. Sie haben die Grundlage geschaffen, um Releases schneller, sicherer und zuverlässiger zu gestalten.

Doch Ihre Reise in die Automatisierung muss hier nicht enden. Die hier gezeigte Pipeline ist ein mächtiges Fundament, auf dem Sie aufbauen können. Wenn Ihre Projekte wachsen und die Anforderungen steigen, werden Sie auf neue, spannende Herausforderungen stoßen.

Nächste Schritte: Von einer soliden Basis zur DevOps-Exzellenz

Betrachten Sie die folgenden Punkte als Ihre Roadmap für die Weiterentwicklung Ihrer CI/CD-Prozesse:

- Integrierte Sicherheit (DevSecOps): Beginnen Sie, automatisierte Sicherheitsscans (SAST, Dependency Scanning) direkt in Ihre Pipeline zu integrieren. Dies verwandelt Sicherheit von einem nachträglichen Gedanken in einen integralen Bestandteil Ihres Entwicklungsprozesses.

- Fortgeschrittene Deployment-Strategien: Wenn die Verfügbarkeit Ihrer Anwendung kritisch ist, sollten Sie sich mit Techniken wie Blue-Green- oder Canary-Deployments befassen. Diese ermöglichen Zero-Downtime-Deployments und minimieren das Risiko bei neuen Releases erheblich.

- Umfassendes Monitoring und Observability: Eine Pipeline, die im Verborgenen läuft, ist nur die halbe Miete. Integrieren Sie Benachrichtigungen für Slack oder Teams und nutzen Sie die Monitoring-Funktionen von GitLab, um Engpässe und Fehlerraten proaktiv zu überwachen.

Diese fortgeschrittenen Themen können komplex sein, aber der Nutzen für die Stabilität und Effizienz Ihrer Infrastruktur ist immens. Ein stabiles Fundament ist dabei unerlässlich. Deshalb bieten wir professionell verwaltete GitLab CE-Instanzen an, damit Sie sich voll und ganz auf die Optimierung Ihrer Pipelines konzentrieren können, ohne sich um die Wartung der Plattform kümmern zu müssen.

Ob Sie eine spezifische Frage zu Ihrer Pipeline haben, eine komplexe Herausforderung diskutieren möchten oder Unterstützung bei der Implementierung dieser nächsten Schritte benötigen – wir freuen uns auf den Austausch. Nehmen Sie Kontakt mit uns auf, um das Gespräch fortzusetzen.

Projektleiter Entwicklung, Lead Dev